Table des matières:

- Auteur John Day day@howwhatproduce.com.

- Public 2024-01-30 09:11.

- Dernière modifié 2025-01-23 14:46.

Un guide infaillible pour contourner les blocages parentaux ennuyeux. J'ai dû m'occuper de ça, et je ne veux pas que tu le fasses. Veuillez faire preuve de discrétion en faisant cela, car je ne suis pas responsable des conséquences. C'est simplement pour ceux qui sont trop vieux pour avoir des blocages parentaux, mais qui ont des parents qui insistent pour bercer leurs enfants et les protéger des interwebs.

Étape 1: AVANT DE COMMENCER

Vous devez avoir un compte administratif. SI VOUS AVEZ UN COMPTE LIMITÉ, suivez ces instructions. SI VOUS AVEZ UN COMPTE ADMINISTRATIF, passez à l'étape 2.

-Redémarrez votre ordinateur. -Lorsque votre ordinateur redémarre mais avant le lancement de Windows, appuyez sur F8 pour entrer en MODE SÉCURISÉ. -Connectez-vous au compte ADMINISTRATEUR. -Aller au panneau de configuration. -Aller aux comptes d'utilisateurs. -En mode sans échec, en tant qu'administrateur, vous pouvez accorder à votre compte REAL des capacités administratives. Changez votre type de compte REAL en administratif, sans limitation. -Redémarrez votre ordinateur, normalement. -Maintenant, lorsque vous vous connectez à votre compte, cela devrait être administratif. Passez maintenant à l'étape 2.

Étape 2: CTRL-ALT-SUPPR

Le meilleur ami d'un homme. Utilisez-le. Allez dans l'onglet "Processus" et faites défiler jusqu'à ce que vous voyiez un processus appelé "TmProxy.exe"

Étape 3: Passons maintenant à l'étape évidente

Supprimez le processus intitulé "TmProxy.exe" Il vous avertira que cela peut provoquer une instabilité, bla bla bla, cliquez sur OUI. Prenez la pilule rouge métaphorique. NE supprimez PAS les autres processus de MT. Seul TmProxy.exe.

Étape 4: Savourez votre liberté retrouvée

Savourez-le. Cependant, à chaque redémarrage, le proxy sera réactivé, vous DEVEZ donc le faire à chaque redémarrage. Heureusement, cela rend la suppression du proxy introuvable par la plupart des parents. Amusez-vous sur les filets et restez en sécurité.

Conseillé:

Routeur WIFI sécurisé - Protection et confidentialité contre les virus, les logiciels malveillants et les ransomwares : 5 étapes

Routeur WIFI sécurisé - Protection et confidentialité contre les virus, les logiciels malveillants et les ransomwares : Protection des points de terminaison à faible coût à l'aide de RaspBerryPI 4 et de l'open source. Bloque les éléments suivants AVANT qu'ils n'atteignent votre ordinateur ou votre téléphone : via la publicité

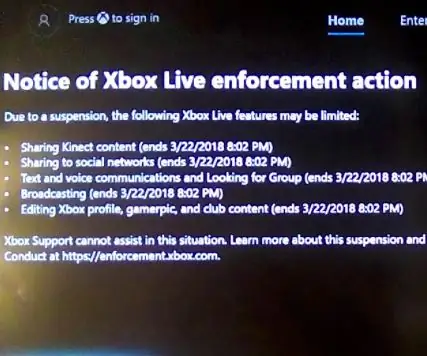

Contourner les interdictions de communication Xbox One : 6 étapes

Contourner les interdictions de communication Xbox One : des personnes contre lesquelles vous avez joué vous ont déjà signalé que vous aviez déjà utilisé un langage inapproprié sur Xbox et que vous ne pouviez pas parler à vos amis à chaque fois qu'ils s'entendaient même si vous n'étiez pas celui qui disait certaines choses. Eh bien, il y a un moyen maintenant et tout y

Gérez 100 appareils dans les applications, les organisations, les rôles et les utilisateurs Ubidots : 11 étapes

Gérer 100 appareils dans les applications, les organisations, les rôles et les utilisateurs d'Ubidots : à cette occasion, j'ai décidé de tester la fonctionnalité de la plate-forme IoT Ubidots pour la gestion des utilisateurs dans le cas où elle aurait de nombreux appareils pour plusieurs organisations ou entreprises sous la même Plateforme Ubidots. Information du maire : vous

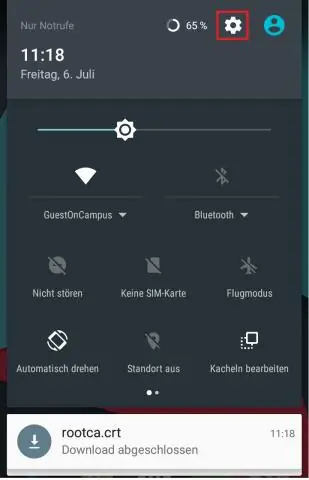

Comment contourner la sécurité de la plupart des bloqueurs Web côté serveur : 3 étapes

Comment contourner la sécurité de la plupart des bloqueurs Web côté serveur : il s'agit de mon premier instructable, alors soyez indulgents avec moi : Ok, je vais vous dire comment contourner les bloqueurs Web que j'ai vus utilisés dans les écoles. Tout ce dont vous avez besoin est une clé USB et quelques téléchargements de logiciels

Comment contourner la sécurité de votre serveur : 4 étapes

Comment contourner la sécurité de votre serveur : Ok, d'abord, j'aimerais admettre qu'il s'agit de mon premier instructable, et que j'ai été un visiteur très courant sur le site, et quand j'ai remarqué un certain Instructable, sur la façon de contourner le serveur de l'école ot myspace [ou à quoi que ce soit d'autre] je devais juste créer