Table des matières:

- Étape 1: INSTALLER KALI LINUX

- Étape 2:

- Étape 3:

- Étape 4:

- Étape 5:

- Étape 6:

- Étape 7:

- Étape 8:

- Étape 9:

- Étape 10:

- Étape 11:

- Étape 12:

- Étape 13:

- Étape 14:

- Étape 15:

- Étape 16:

- Étape 17:

- Étape 18:

- Étape 19:

- Étape 20:

- Étape 21:

- Étape 22:

- Étape 23:

- Étape 24:

- Étape 25:

- Étape 26:

- Étape 27:

- Étape 28:

- Étape 29:

- Étape 30: COMMENCER LE PIRATAGE !!!!!!!

- Étape 31:

- Étape 32:

- Étape 33:

- Étape 34:

- Étape 35:

- Étape 36:

- Étape 37:

- Étape 38:

- Étape 39:

- Étape 40:

- Étape 41:

- Étape 42:

- Étape 43:

- Étape 44:

- Auteur John Day day@howwhatproduce.com.

- Public 2024-01-30 09:05.

- Dernière modifié 2025-06-01 06:09.

Kali Linux peut être utilisé pour de nombreuses choses, mais il est probablement mieux connu pour sa capacité à tester la pénétration, ou à « pirater » les réseaux WPA et WPA2. Il existe des centaines d'applications Windows qui prétendent pouvoir pirater WPA; ne les obtenez pas ! Ce ne sont que des escroqueries, utilisées par des hackers professionnels, pour inciter les hackers débutants ou en herbe à se faire pirater eux-mêmes. Il n'y a qu'une seule façon pour les pirates d'entrer dans votre réseau, et c'est avec un système d'exploitation basé sur Linux, une carte sans fil capable de surveiller le mode et aircrack-ng ou similaire. Notez également que, même avec ces outils, le craquage Wi-Fi n'est pas pour les débutants. Jouer avec cela nécessite des connaissances de base sur le fonctionnement de l'authentification WPA et une familiarité modérée avec Kali Linux et ses outils, de sorte que tout pirate informatique qui accède à votre réseau n'est probablement pas un débutant.

REMARQUE * UTILISEZ CELA AVEC L'AUTORISATION D'AUTRES WI-FI DANS LEQUEL VOUS TESTEZ CE TEST

UTILISEZ À VOS RISQUES ET PÉRILS!!

Étape 1: INSTALLER KALI LINUX

Nous devons d'abord télécharger Kali à partir de https://kali.org/downloads/. Si vous avez un ordinateur compatible 64 bits (comme moi), vous voudrez probablement la version 64 bits de Kali pour des raisons de performances. Développez le menu déroulant pour trouver la version dont vous avez besoin. Sélectionnez la version 64 bits UNIQUEMENT si vous avez un ordinateur 64 bits.

Étape 2:

Si vous n'avez pas de programme torrent, cliquez sur "ISO" à côté de la version appropriée de Kali et sélectionnez "Enregistrer" lorsque la notification de téléchargement apparaît dans votre navigateur et enregistrez-la dans un emplacement facile à mémoriser. un programme torrent, alors je recommande fortement d'utiliser l'option torrent, car elle est beaucoup plus rapide. Cliquez sur "Torrent" à côté de la version appropriée de Kali et enregistrez le fichier ".torrent" dans un emplacement facile à mémoriser/accéder. Ouvrez maintenant votre programme Torrent (j'utilise uTorrent), cliquez sur "Ajouter un nouveau torrent", sélectionnez le ".torrent" et sélectionnez les options appropriées pour le télécharger. Attendez maintenant que Kali se télécharge, cela peut prendre plusieurs heures, en fonction de votre vitesse Internet.

Étape 3:

Lorsque Kali a terminé le téléchargement, ouvrez VMware Player et cliquez sur Créer une nouvelle MACHINE virtuelle.

Étape 4:

Dans la fenêtre qui s'ouvre, sélectionnez Fichier image disque d'installation (iso), accédez à l'emplacement et sélectionnez le fichier ISO Kali Linux que vous venez de télécharger.

Étape 5:

À l'étape suivante, sélectionnez un nom pour la machine virtuelle. Je vais l'appeler Tutorial Kali pour ce tutoriel. Vous devez également sélectionner un emplacement pour cela, je vous recommande de créer un dossier appelé "Machines virtuelles" dans Mes documents. Cliquez ensuite sur Suivant.

Étape 6:

Étape suivante, vous devez sélectionner une taille maximale pour Kali. Je recommande de faire au moins 30 Go car Kali a tendance à se développer avec le temps. Après avoir entré la valeur souhaitée (pas moins de 20 Go), modifiez l'option suivante en Stocker le disque virtuel en tant que fichier unique et cliquez sur Suivant.

Étape 7:

Dans la fenêtre suivante, nous devons personnaliser certains paramètres matériels, alors cliquez sur le bouton Personnaliser le matériel….

Étape 8:

Vous serez maintenant présenté avec une fenêtre Matériel. Sélectionnez Mémoire dans le volet gauche de la fenêtre et faites glisser le curseur sur le côté droit jusqu'à au moins 512 Mo*. Comme j'ai 8 Go de RAM sur mon ordinateur, je vais la mettre à 2 Go (2000 Mo). *Remarque, vous devez donner à une machine virtuelle un maximum de la moitié de la RAM installée sur votre ordinateur. Si votre ordinateur dispose de 4 Go de RAM, le maximum auquel vous souhaitez le faire glisser est de 2 Go. Si votre ordinateur dispose de 8 Go, vous pouvez aller jusqu'à un maximum de 4 Go, etc.

Mettez maintenant en surbrillance Processeurs dans le volet de gauche. Cette option dépend vraiment de votre ordinateur, si vous avez plusieurs processeurs, vous pouvez en sélectionner deux ou plus. Si vous avez un ordinateur ordinaire, avec deux ou moins, alors je suggère de laisser ce nombre à un.

Poursuivant, cliquez sur Adaptateur réseau dans le volet de gauche. Sur le côté droit, déplacez le point vers l'option Ponté (en haut). Cliquez maintenant sur le bouton Configurer les adaptateurs.

Dans la petite fenêtre qui s'affiche, décochez toutes les cases à l'exception de celle à côté de votre adaptateur réseau habituel et appuyez sur OK.

Vous pouvez maintenant cliquer sur Fermer en bas de la fenêtre Matériel puis cliquer sur Terminer dans l'assistant

Étape 9:

Après avoir cliqué sur Terminer, la fenêtre se fermera et le nouveau fichier de machine virtuelle sera ajouté à la bibliothèque VM. Il ne nous reste plus qu'à démarrer Kali et à l'installer ! Pour ce faire, mettez en surbrillance le nom de la machine virtuelle nouvellement créée en cliquant dessus, puis cliquez sur Lire la machine virtuelle dans le volet de droite

Étape 10:

Dans le menu de démarrage, utilisez les touches fléchées pour faire défiler jusqu'à Installation graphique et appuyez sur Entrée.

Étape 11:

L'écran suivant vous demandera de sélectionner votre langue préférée, vous pouvez utiliser la souris pour la sélectionner, puis cliquez sur Continuer.

Étape 12:

Sur l'écran suivant, sélectionnez votre emplacement et appuyez sur Continuer.

Il vous demandera maintenant votre keymap standard. Si vous utilisez le clavier anglais américain standard, cliquez simplement sur Continuer.

Étape 13:

Attendez que Kali ait fini de détecter le matériel sur votre ordinateur. Pendant cela, vous pourriez être présenté avec cet écran:

Étape 14:

Appuyez simplement sur Continuer et sélectionnez Ne pas configurer le réseau pour le moment sur l'écran suivant.

Étape 15:

Il vous sera maintenant demandé de fournir un nom d'hôte, qui ressemble un peu à un nom d'ordinateur. Vous pouvez entrer tout ce que vous voulez, ou vous pouvez simplement le laisser comme kali. Lorsque vous avez terminé, appuyez sur Continuer.

Étape 16:

Kali vous demandera maintenant d'entrer un mot de passe pour le compte root (principal). Assurez-vous de vous souvenir facilement de ce mot de passe, si vous l'oubliez, vous devrez réinstaller Kali. Appuyez sur Continuer après avoir entré et ressaisi le mot de passe de votre choix.

Étape 17:

L'étape suivante vous demandera votre fuseau horaire, sélectionnez-le et cliquez sur Continuer.

Étape 18:

Attendez que Kali détecte les partitions du disque. Lorsque l'étape suivante vous est présentée, sélectionnez Guidé - utiliser le disque entier. (il s'agit généralement de la première option), puis cliquez sur Continuer.

Étape 19:

Le programme d'installation va maintenant confirmer que vous souhaitez utiliser cette partition. Appuyez sur Continuer

Une autre question sur la partition apparaîtra. Sélectionnez l'option qui dit Tous les fichiers dans une partition et appuyez sur Continuer.

Étape 20:

Confirmez que vous souhaitez apporter ces modifications en sélectionnant Terminer le partitionnement et écrire les modifications sur le disque. Appuyez ensuite sur Continuer.

Étape 21:

La dérnière question! Confirmez que vous voulez vraiment apporter ces modifications en déplaçant le point sur Oui et en appuyant sur Continuer.

Étape 22:

D'accord, Kali a terminé l'installation et maintenant vous êtes présenté avec une fenêtre qui vous pose des questions sur un miroir réseau. Vous pouvez simplement sélectionner Non et appuyer sur Continuer.

Étape 23:

Après quelques minutes, le programme d'installation vous demandera si vous souhaitez installer le chargeur de démarrage GRUB. Cliquez sur Oui et continuez.

Étape 24:

Une fois qu'il a redémarré et que l'écran de "connexion" s'affiche, cliquez sur "Autre…

Étape 25:

Tapez le nom d'utilisateur root dans la case et appuyez sur Entrée ou cliquez sur « Connexion »,

Étape 26:

Sur l'écran suivant, saisissez le mot de passe que vous avez créé précédemment et appuyez sur Entrée ou cliquez à nouveau sur « Connexion ».

Étape 27:

Si vous tapez le mot de passe/nom d'utilisateur de manière incorrecte, vous obtiendrez ce message

Étape 28:

Essayez à nouveau et n'oubliez pas d'utiliser le mot de passe que vous avez créé précédemment.

Étape 29:

VOUS AVEZ MAINTENANT INSTALLÉ KALI LINUX WOW:::):):).

Étape 30: COMMENCER LE PIRATAGE !!!!!!!

Démarrez Kali Linux et connectez-vous, de préférence en tant que root.

Étape 31:

Branchez votre adaptateur sans fil compatible avec l'injection (sauf si votre carte d'ordinateur le prend en charge). Si vous utilisez Kali dans VMware, vous devrez peut-être connecter la carte via l'icône dans le menu de l'appareil.

Étape 32:

Déconnectez-vous de tous les réseaux sans fil, ouvrez un terminal et tapez airmon-ng

Cela listera toutes les cartes sans fil qui prennent en charge le mode moniteur (pas d'injection). Si aucune carte n'est répertoriée, essayez de déconnecter et de reconnecter la carte et vérifiez qu'elle prend en charge le mode moniteur. Vous pouvez vérifier si la carte prend en charge le mode moniteur en tapant ifconfig dans un autre terminal, si la carte est répertoriée dans ifconfig, mais n'apparaît pas dans airmon-ng, alors la carte ne le prend pas en charge. Vous pouvez voir ici que ma carte prend en charge le mode moniteur et qu'elle est répertoriée comme wlan0.

Étape 33:

Tapez airmon-ng start suivi de l'interface de votre carte sans fil. le mien est wlan0, donc ma commande serait: airmon-ng start wlan0

Le message « (mode moniteur activé) » signifie que la carte a été mise en mode moniteur avec succès. Notez le nom de la nouvelle interface de moniteur, mon0.

EDIT: un bogue récemment découvert dans Kali Linux fait que airmon-ng définit le canal comme un "-1" fixe lorsque vous activez mon0 pour la première fois. Si vous recevez cette erreur, ou si vous ne voulez tout simplement pas prendre le risque, suivez ces étapes après avoir activé mon0: Tapez: ifconfig [interface de la carte sans fil] et appuyez sur Entrée. Remplacez [interface of wireless card] par le nom de l'interface sur laquelle vous avez activé mon0; probablement appelé wlan0. Cela empêche la carte sans fil de se connecter à Internet, lui permettant de se concentrer sur le mode moniteur à la place. Après avoir désactivé mon0 (terminé la section sans fil du didacticiel), vous devrez activer wlan0 (ou le nom de l'interface sans fil), en tapant: ifconfig [interface de la carte sans fil] et en appuyant sur Entrée.

Étape 34:

Tapez airodump-ng suivi du nom de la nouvelle interface du moniteur, qui est probablement mon0

Si vous recevez une erreur « canal fixe -1 », consultez la modification ci-dessus.

Étape 35:

Airodump répertorie désormais tous les réseaux sans fil de votre région et de nombreuses informations utiles à leur sujet. Localisez votre réseau ou le réseau pour lequel vous êtes autorisé à effectuer un test d'intrusion. Une fois que vous avez repéré votre réseau sur la liste toujours remplie, appuyez sur Ctrl + C sur votre clavier pour arrêter le processus. Notez le canal de votre réseau cible.

Étape 36:

Copiez le BSSID du réseau cible

Tapez maintenant cette commande: airodump-ng -c [channel] --bssid [bssid] -w /root/Desktop/ [monitor interface] Remplacez [channel] par le canal de votre réseau cible. Collez le BSSID du réseau où se trouve [bssid] et remplacez [monitor interface] par le nom de votre interface compatible avec le moniteur (mon0).

Une commande complète devrait ressembler à ceci: airodump-ng -c 10 --bssid 00:14:BF:E0:E8:D5 -w /root/Desktop/mon0

Maintenant, appuyez sur Entrée.

Étape 37:

Airodump ne surveille désormais que le réseau cible, ce qui nous permet de capturer des informations plus spécifiques à son sujet. Ce que nous faisons vraiment maintenant, c'est attendre qu'un appareil se connecte ou se reconnecte au réseau, forçant le routeur à envoyer la poignée de main à quatre voies que nous devons capturer pour déchiffrer le mot de passe. De plus, quatre fichiers devraient apparaître sur votre bureau, c'est là que la poignée de main sera enregistrée lors de la capture, alors ne les supprimez pas ! Mais nous n'allons pas vraiment attendre qu'un appareil se connecte, non, ce n'est pas ce que font les pirates impatients. Nous allons en fait utiliser un autre outil sympa qui appartient à la suite aircrack appelé aireplay-ng, pour accélérer le processus. Au lieu d'attendre qu'un appareil se connecte, les pirates utilisent cet outil pour forcer un appareil à se reconnecter en envoyant des paquets de désauthentification (deauth) à l'appareil, lui faisant penser qu'il doit se reconnecter avec le routeur. Bien sûr, pour que cet outil fonctionne, il doit d'abord y avoir quelqu'un d'autre connecté au réseau, alors regardez l'airodump-ng et attendez qu'un client apparaisse. Cela peut prendre beaucoup de temps, ou cela peut ne prendre qu'une seconde avant que le premier ne s'affiche. Si aucun ne se présente après une longue attente, le réseau est peut-être vide pour le moment ou vous êtes trop éloigné du réseau.

Vous pouvez voir sur cette image, qu'un client est apparu sur notre réseau, nous permettant de passer à l'étape suivante.

Étape 38:

laissez airodump-ng en marche et ouvrez un deuxième terminal. Dans ce terminal, tapez cette commande: aireplay-ng -0 2 -a [routeur bssid] -c [client bssid] mon0 Le -0 est un raccourci pour le mode deauth et le 2 est le nombre de paquets deauth à envoyer. -a indique le bssid du point d'accès (routeur), remplacez [router bssid] par le BSSID du réseau cible, qui dans mon cas, est 00:14:BF:E0:E8:D5. -c indique le BSSID du client, noté dans l'image précédente. Remplacez le [client bssid] par le BSSID du client connecté, celui-ci sera répertorié sous « STATION ». Et bien sûr, mon0 signifie simplement l'interface du moniteur, changez-la si la vôtre est différente. Ma commande complète ressemble à ceci: aireplay-ng -0 2 -a 00:14:BF:E0:E8:D5 -c 4C:EB:42:59:DE:31 mon0

Étape 39:

En appuyant sur Entrée, vous verrez aireplay-ng envoyer les paquets, et en quelques instants, vous devriez voir ce message apparaître sur l'écran airodump-ng !

Étape 40:

Cela signifie que la poignée de main a été capturée, le mot de passe est entre les mains du pirate informatique, sous une forme ou une autre. Vous pouvez fermer le terminal aireplay-ng et appuyer sur Ctrl + C sur le terminal airodump-ng pour arrêter de surveiller le réseau, mais ne le fermez pas encore au cas où vous auriez besoin de certaines informations plus tard.

Étape 41:

Ceci conclut la partie externe de ce tutoriel. À partir de maintenant, le processus se déroule entièrement entre votre ordinateur et ces quatre fichiers sur votre bureau. En fait, le.cap, c'est important. Ouvrez un nouveau terminal et tapez cette commande: aircrack-ng -a2 -b [routeur bssid] -w [chemin vers la liste de mots] /root/Desktop/*.cap -a est la méthode qu'aircrack utilisera pour craquer la poignée de main, 2=Méthode WPA. -b signifie bssid, remplacez [router bssid] par le BSSID du routeur cible, le mien est 00:14:BF:E0:E8:D5. -w signifie liste de mots, remplacez [chemin d'accès à la liste de mots] par le chemin d'accès à une liste de mots que vous avez téléchargée. J'ai une liste de mots appelée "wpa.txt" dans le dossier racine. /root/Desktop/*.cap est le chemin d'accès au fichier.cap contenant le mot de passe, le * signifie un caractère générique sous Linux, et puisque je suppose qu'il n'y a pas d'autres fichiers.cap sur votre bureau, cela devrait fonctionner correctement c'est comme ça. Ma commande complète ressemble à ceci: aircrack-ng -a2 -b 00:14:BF:E0:E8:D5 -w /root/wpa.txt /root/Desktop/*.cap

Maintenant, appuyez sur Entrée

Étape 42:

Aircrack-ng va maintenant se lancer dans le processus de craquage du mot de passe. Cependant, il ne le craquera que si le mot de passe se trouve dans la liste de mots que vous avez sélectionnée. Parfois, ce n'est pas le cas. Si tel est le cas, vous pouvez féliciter le propriétaire d'être « impénétrable », bien sûr, seulement après avoir essayé chaque liste de mots qu'un pirate pourrait utiliser ou créer ! Le piratage du mot de passe peut prendre beaucoup de temps en fonction de la taille de la liste de mots. Le mien est allé très vite.

Étape 43:

La phrase secrète de notre réseau de test était « non sécurisée », et vous pouvez voir ici qu'aircrack l'a trouvée. Si vous trouvez le mot de passe sans une lutte décente, changez votre mot de passe, s'il s'agit de votre réseau. Si vous effectuez des tests d'intrusion pour quelqu'un, dites-lui de changer son mot de passe dès que possible.

Étape 44:

Si vous voulez sauter toutes ces étapes et que vous voulez pirater en un clic ! Téléchargez mon outil AutoWifiPassRetriever à partir d'ici - geekofrandom.blogspot.com

Conseillé:

Bricolage -- Comment faire un robot araignée qui peut être contrôlé à l'aide d'un smartphone à l'aide d'Arduino Uno : 6 étapes

Bricolage || Comment faire un robot araignée qui peut être contrôlé à l'aide d'un smartphone à l'aide d'Arduino Uno : Tout en créant un robot araignée, on peut apprendre tellement de choses sur la robotique. Dans cette vidéo, nous allons vous montrer comment fabriquer un robot Spider, que nous pouvons faire fonctionner à l'aide de notre smartphone (Androi

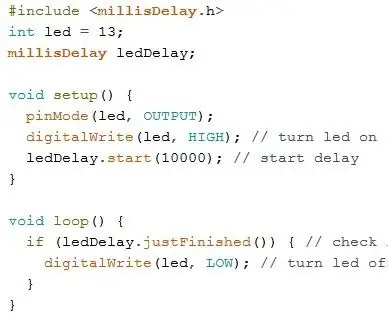

Contrôle mené partout dans le monde à l'aide d'Internet à l'aide d'Arduino : 4 étapes

Led de contrôle partout dans le monde à l'aide d'Internet à l'aide d'Arduino : Bonjour, je suis Rithik. Nous allons créer une led contrôlée par Internet à l'aide de votre téléphone. Nous allons utiliser des logiciels comme Arduino IDE et Blynk. C'est simple et si vous réussissez, vous pouvez contrôler autant de composants électroniques que vous le souhaitez

Surveillance de l'accélération à l'aide de Raspberry Pi et AIS328DQTR à l'aide de Python : 6 étapes

Surveillance de l'accélération à l'aide de Raspberry Pi et AIS328DQTR à l'aide de Python : L'accélération est finie, je pense selon certaines lois de la physique. - Terry Riley Un guépard utilise une accélération incroyable et des changements rapides de vitesse lors de la poursuite. La créature la plus rapide à terre utilise de temps en temps sa vitesse maximale pour attraper une proie. Les

Neopixel Ws2812 Rainbow LED Glow avec M5stick-C - Exécution de Rainbow sur Neopixel Ws2812 à l'aide de M5stack M5stick C à l'aide d'Arduino IDE : 5 étapes

Neopixel Ws2812 Rainbow LED Glow avec M5stick-C | Exécution de Rainbow sur Neopixel Ws2812 en utilisant M5stack M5stick C en utilisant Arduino IDE un motif arc-en-ciel avec

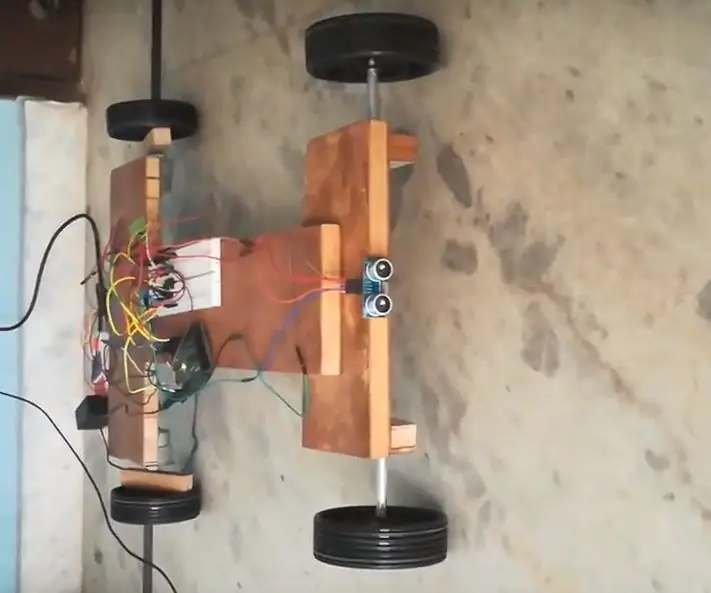

Détection d'obstacles RoboCar à l'aide d'un smartphone à l'aide d'Arduino : 5 étapes

Détection d'obstacles RoboCar exploité par smartphone à l'aide d'Arduino : Dans ce projet, nous avons réalisé un Robocar dans lequel deux capteurs à ultrasons, un module Bluetooth a été interfacé avec Arduino