Table des matières:

- Étape 1: HackerBox 0032: Contenu de la boîte

- Étape 2: Locksport

- Étape 3: Arduino UNO R3

- Étape 4: Environnement de développement intégré (IDE) Arduino

- Étape 5: Technologie du système d'alarme de sécurité

- Étape 6: Technologie NFC et RFID

- Étape 7: Module RFID PN532

- Étape 8: Clavier à code d'accès

- Étape 9: Sirène utilisant le buzzer piézo

- Étape 10: LED RVB du registre à décalage

- Étape 11: Interrupteur de proximité magnétique

- Étape 12: Capteurs de mouvement PIR

- Étape 13: Fil de déclenchement laser

- Étape 14: Une machine d'état du système d'alarme de sécurité

- Étape 15: Phreaking de la boîte bleue

- Étape 16: HACKER LA PLANÈTE

- Auteur John Day day@howwhatproduce.com.

- Public 2024-01-30 09:09.

- Dernière modifié 2025-01-23 14:46.

Ce mois-ci, HackerBox Hackers explore les verrous physiques et les éléments des systèmes d'alarme de sécurité. Ce Instructable contient des informations pour travailler avec HackerBox #0032, que vous pouvez récupérer ici jusqu'à épuisement des stocks. De plus, si vous souhaitez recevoir une HackerBox comme celle-ci directement dans votre boîte aux lettres chaque mois, veuillez vous inscrire sur HackerBoxes.com et rejoindre la révolution !

Sujets et objectifs d'apprentissage pour HackerBox 0032:

- Pratiquez les outils et les compétences du Locksport moderne

- Configurer l'Arduino UNO et l'IDE Arduino

- Explorez les technologies NFC et RFID

- Développer un système d'alarme de sécurité de démonstration

- Mettre en place des capteurs de mouvement pour le système d'alarme

- Mettre en place des fils de déclenchement laser pour le système d'alarme

- Mettre en œuvre des détecteurs de proximité pour le système d'alarme

- Coder un contrôleur de machine d'état pour le système d'alarme

- Comprendre le fonctionnement et les limites des Blue Box

HackerBoxes est le service de box d'abonnement mensuel pour l'électronique de bricolage et la technologie informatique. Nous sommes des amateurs, des fabricants et des expérimentateurs. Nous sommes les rêveurs de rêves. HACK LA PLANÈTE !

Étape 1: HackerBox 0032: Contenu de la boîte

- HackerBoxes #0032 Carte de référence à collectionner

- Arduino UNO R3 avec MicroUSB

- Cadenas d'entraînement transparent

- Jeu de crochets

- Module RFID PN532 V3 avec deux étiquettes

- Module de capteur de mouvement PIR HC-SR501

- Deux modules laser

- Module de capteur de lumière à photorésistance

- Composants du capteur à photorésistance

- Interrupteur de contact magnétique de proximité

- Clavier matriciel avec 16 touches

- LED RVB APA106 Ronde 8mm

- Avertisseur piézo

- Clip de batterie 9V avec connecteur de baril UNO

- Câble micro-USB

- Pulls Dupont Femme-Homme

- Sticker OUTIL

- Épinglette exclusive INFOSEC

Quelques autres choses qui seront utiles:

- Fer à souder, soudure et outils de soudure de base

- Ordinateur pour exécuter des outils logiciels

- Planche à pain sans soudure et fils de connexion (facultatif)

- Une pile 9V (en option)

Plus important encore, vous aurez besoin d'un sens de l'aventure, d'un esprit de bricolage et d'une curiosité de hacker. L'électronique de bricolage hardcore n'est pas une quête triviale, et les HackerBox ne sont pas édulcorées. Le but est le progrès, pas la perfection. Lorsque vous persistez et profitez de l'aventure, vous pouvez tirer une grande satisfaction de l'apprentissage de nouvelles technologies et, espérons-le, de la réussite de certains projets. Nous vous suggérons de faire chaque étape lentement, de faire attention aux détails et de ne pas avoir peur de demander de l'aide.

Il y a une mine d'informations pour les membres actuels et potentiels dans la FAQ HackerBoxes.

Étape 2: Locksport

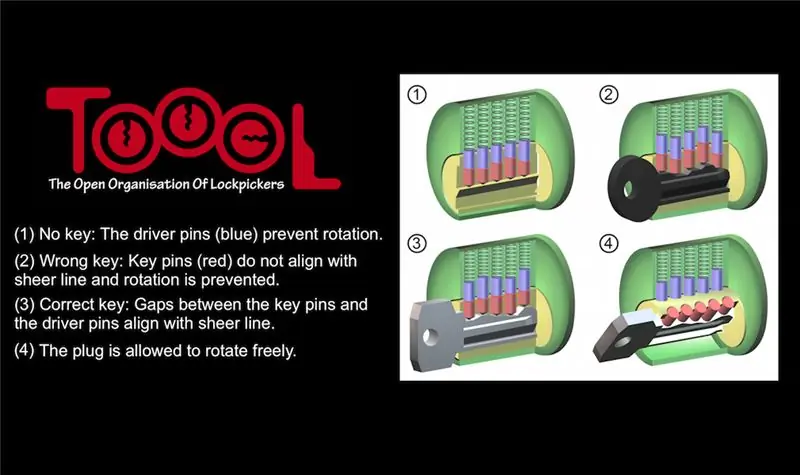

Locksport est le sport ou la récréation de vaincre les serrures. Les passionnés acquièrent une variété de compétences, notamment le crochetage, le coup de serrure et d'autres techniques traditionnellement utilisées par les serruriers et autres professionnels de la sécurité. Les passionnés de Locksport apprécient le défi et l'excitation d'apprendre à vaincre toutes les formes de serrures et se réunissent souvent en groupes sportifs pour partager leurs connaissances, échanger des idées et participer à une variété d'activités récréatives et de concours. Pour une bonne introduction, nous vous suggérons le MIT Guide to Lock Picking.

TOOOL (The Open Organization Of Lockpickers) est une organisation d'individus qui s'adonnent au passe-temps de Locksport, ainsi que d'éduquer ses membres et le public sur la sécurité (ou l'absence de sécurité) fournie par les serrures communes. « La mission de TOOOL est de faire progresser les connaissances du grand public sur les serrures et le crochetage. En examinant les serrures, les coffres-forts et autres matériels de ce type et en discutant publiquement de nos découvertes, nous espérons dissiper le mystère dont tant de ces produits sont imprégnés."

La vérification du calendrier sur le site de TOOOL montre que vous pourrez rencontrer des gens de TOOOL cet été à la fois à HOPE à New York et à DEF CON à Las Vegas. Essayez de trouver TOOOL partout où vous le pouvez au cours de vos voyages, montrez-leur de l'amour et obtenez des connaissances et des encouragements utiles sur Locksport.

Plongée plus profondément, cette vidéo a de bons conseils. Recherchez certainement le PDF "Lockpicking Detail Overkill" recommandé dans la vidéo.

CONSIDÉRATIONS ÉTHIQUES: Examinez attentivement et inspirez-vous sérieusement du code d'éthique strict de TOOOL qui se résume dans les trois règles suivantes:

- Ne jamais crocheter ou manipuler dans le but d'ouvrir une serrure qui ne vous appartient pas, sauf autorisation expresse du propriétaire légitime de la serrure.

- Ne diffusez jamais des connaissances ou des outils de crochetage à des personnes que vous connaissez ou qui ont des raisons de soupçonner qu'elles chercheraient à utiliser ces compétences ou équipements de manière criminelle.

- Soyez attentif aux lois pertinentes concernant le crochetage et l'équipement connexe dans tout pays, état ou municipalité où vous cherchez à vous engager dans le crochetage amateur ou le sport de loisir.

Étape 3: Arduino UNO R3

Cet Arduino UNO R3 est conçu pour être facile à utiliser. Le port d'interface MicroUSB est compatible avec les mêmes câbles MicroUSB utilisés avec de nombreux téléphones mobiles et tablettes.

Spécification:

- Microcontrôleur: ATmega328P (fiche technique)

- Pont série USB: CH340G (fiche technique)

- Tension de fonctionnement: 5V

- Tension d'entrée (recommandée): 7-12V

- Tension d'entrée (limites): 6-20V

- Broches d'E/S numériques: 14 (dont 6 fournissent une sortie PWM)

- Broches d'entrée analogique: 6

- Courant continu par broche E/S: 40 mA

- Courant continu pour broche 3,3 V: 50 mA

- Mémoire flash: 32 Ko dont 0,5 Ko utilisé par le bootloader

- SRAM: 2 Ko

- EEPROM: 1 Ko

- Vitesse d'horloge: 16 MHz

Les cartes Arduino UNO disposent d'une puce de pont USB/série intégrée. Sur cette variante particulière, la puce de pont est la CH340G. Notez qu'il existe divers autres types de puces de pont USB/Série utilisées sur les différents types de cartes Arduino. Ces puces permettent au port USB de votre ordinateur de communiquer avec l'interface série sur la puce du processeur de l'Arduino.

Le système d'exploitation d'un ordinateur nécessite un pilote de périphérique pour communiquer avec la puce USB/série. Le pilote permet à l'IDE de communiquer avec la carte Arduino. Le pilote de périphérique spécifique requis dépend à la fois de la version du système d'exploitation et du type de puce USB/série. Pour les puces USB/Série CH340, il existe des pilotes disponibles pour de nombreux systèmes d'exploitation (UNIX, Mac OS X ou Windows). Le fabricant du CH340 fournit ces pilotes ici.

Lorsque vous branchez pour la première fois l'Arduino UNO sur un port USB de votre ordinateur, un voyant d'alimentation rouge (DEL) s'allume. Presque immédiatement après, une LED utilisateur rouge commencera à clignoter rapidement. Cela se produit parce que le processeur est préchargé avec le programme BLINK, qui s'exécute maintenant sur la carte.

Étape 4: Environnement de développement intégré (IDE) Arduino

Si vous n'avez pas encore installé l'IDE Arduino, vous pouvez le télécharger depuis Arduino.cc

Si vous souhaitez des informations d'introduction supplémentaires pour travailler dans l'écosystème Arduino, nous vous suggérons de consulter les instructions de l'atelier de démarrage HackerBoxes.

Branchez l'UNO sur le câble MicroUSB, branchez l'autre extrémité du câble sur un port USB de l'ordinateur et lancez le logiciel Arduino IDE. Dans le menu IDE, sélectionnez "Arduino UNO" sous Tools>board. Sélectionnez également le port USB approprié dans l'IDE sous tools>port (probablement un nom avec "wchusb" dedans).

Enfin, chargez un exemple de code:

Fichier->Exemples->Bases->Clignote

Il s'agit en fait du code qui a été préchargé sur l'UNO et devrait être en cours d'exécution en ce moment pour faire clignoter rapidement la LED utilisateur rouge. Cependant, le code BLINK dans l'IDE fait clignoter la LED un peu plus lentement, donc après l'avoir chargé sur la carte, vous remarquerez que le clignotement de la LED sera passé de rapide à lent. Chargez le code BLINK dans l'UNO en cliquant sur le bouton UPLOAD (l'icône en forme de flèche) juste au-dessus de votre code modifié. Regardez ci-dessous le code pour les informations d'état: "compilation" puis "téléchargement". Finalement, l'IDE devrait indiquer "Téléchargement terminé" et votre LED devrait clignoter plus lentement.

Une fois que vous êtes en mesure de télécharger le code BLINK d'origine et de vérifier le changement de vitesse de la LED. Regardez attentivement le code. Vous pouvez voir que le programme allume la LED, attend 1000 millisecondes (une seconde), éteint la LED, attend encore une seconde, puis recommence - pour toujours.

Modifiez le code en changeant les deux instructions "delay(1000)" en "delay(100)". Cette modification fera clignoter la LED dix fois plus vite, non ? Chargez le code modifié dans l'UNO et votre LED devrait clignoter plus rapidement.

Si oui, félicitations ! Vous venez de pirater votre premier morceau de code intégré.

Une fois que votre version à clignotement rapide est chargée et en cours d'exécution, pourquoi ne pas voir si vous pouvez modifier à nouveau le code pour que la LED clignote rapidement deux fois, puis attendez quelques secondes avant de répéter ? Essaie! Que diriez-vous d'autres modèles? Une fois que vous avez réussi à visualiser le résultat souhaité, à le coder et à l'observer fonctionner comme prévu, vous avez fait un énorme pas en avant pour devenir un pirate informatique compétent.

Étape 5: Technologie du système d'alarme de sécurité

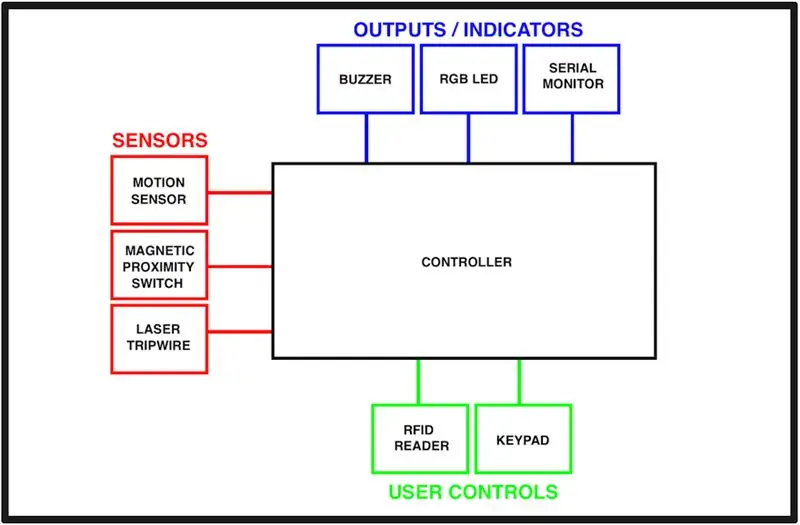

L'Arduino UNO peut être utilisé comme contrôleur pour la démonstration expérimentale d'un système d'alarme de sécurité.

Des capteurs (tels que des détecteurs de mouvement, des interrupteurs de porte magnétiques ou des fils de déclenchement laser) peuvent être utilisés pour déclencher le système d'alarme de sécurité.

Les entrées utilisateur, telles que les claviers ou les cartes RFID, peuvent fournir un contrôle utilisateur pour le système d'alarme de sécurité.

Les indicateurs (tels que les buzzers, les LED et les moniteurs série) peuvent fournir une sortie et un état aux utilisateurs à partir du système d'alarme de sécurité.

Étape 6: Technologie NFC et RFID

La RFID (Radio-Frequency IDentification) est un processus par lequel des articles peuvent être identifiés à l'aide d'ondes radio. NFC (Near Field Communication) est un sous-ensemble spécialisé de la famille de la technologie RFID. Plus précisément, NFC est une branche de la RFID HF (haute fréquence) et les deux fonctionnent à la fréquence de 13,56 MHz. NFC est conçu pour être une forme sécurisée d'échange de données, et un appareil NFC est capable d'être à la fois un lecteur NFC et une étiquette NFC. Cette fonctionnalité unique permet aux appareils NFC de communiquer d'égal à égal.

Au minimum, un système RFID comprend une étiquette, un lecteur et une antenne. Le lecteur envoie un signal d'interrogation à l'étiquette via l'antenne, et l'étiquette répond avec ses informations uniques. Les étiquettes RFID sont actives ou passives.

Les étiquettes RFID actives contiennent leur propre source d'alimentation, ce qui leur permet de diffuser avec une portée de lecture allant jusqu'à 100 mètres. Leur longue portée de lecture rend les étiquettes RFID actives idéales pour de nombreuses industries où la localisation des actifs et d'autres améliorations de la logistique sont importantes.

Les étiquettes RFID passives n'ont pas leur propre source d'alimentation. Au lieu de cela, ils sont alimentés par l'énergie électromagnétique transmise par le lecteur RFID. Étant donné que les ondes radio doivent être suffisamment puissantes pour alimenter les étiquettes, les étiquettes RFID passives ont une portée de lecture allant du contact proche jusqu'à 25 mètres.

Les étiquettes RFID passives sont de toutes formes et tailles. Ils fonctionnent principalement sur trois gammes de fréquences:

- Basse fréquence (LF) 125 -134 kHz

- Haute Fréquence (HF)13,56 MHz

- Ultra haute fréquence (UHF) 856 MHz à 960 MHz

Les dispositifs de communication en champ proche fonctionnent à la même fréquence (13,56 MHz) que les lecteurs et étiquettes RFID HF. En tant que version de la RFID HF, les dispositifs de communication en champ proche ont tiré parti des limitations à courte portée de sa fréquence radio. Étant donné que les appareils NFC doivent être à proximité les uns des autres, généralement pas plus de quelques centimètres, il est devenu un choix populaire pour la communication sécurisée entre les appareils grand public tels que les smartphones.

La communication peer-to-peer est une fonctionnalité qui distingue le NFC des appareils RFID classiques. Un appareil NFC est capable d'agir à la fois comme un lecteur et comme une étiquette. Cette capacité unique a fait du NFC un choix populaire pour le paiement sans contact, un facteur clé dans la décision des acteurs influents de l'industrie mobile d'inclure le NFC dans les nouveaux smartphones. De plus, les smartphones NFC transmettent des informations d'un smartphone à l'autre en associant les deux appareils, ce qui transforme le partage de données telles que des informations de contact ou des photographies en une tâche simple.

Si vous avez un smartphone, il peut probablement lire et écrire des puces NFC. Il existe de nombreuses applications intéressantes, dont certaines vous permettent d'utiliser des puces NFC pour lancer d'autres applications, déclencher des événements de calendrier, définir des alarmes et stocker diverses informations. Voici un tableau des types de tags NFC compatibles avec quels appareils mobiles.

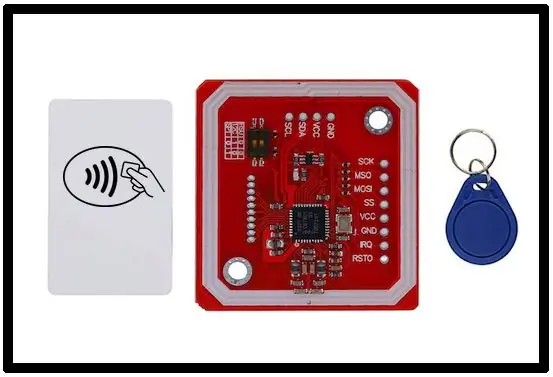

Concernant les types de tags NFC inclus, la carte blanche et le porte-clés bleu contiennent tous deux des puces Mifare S50 (fiche technique).

Étape 7: Module RFID PN532

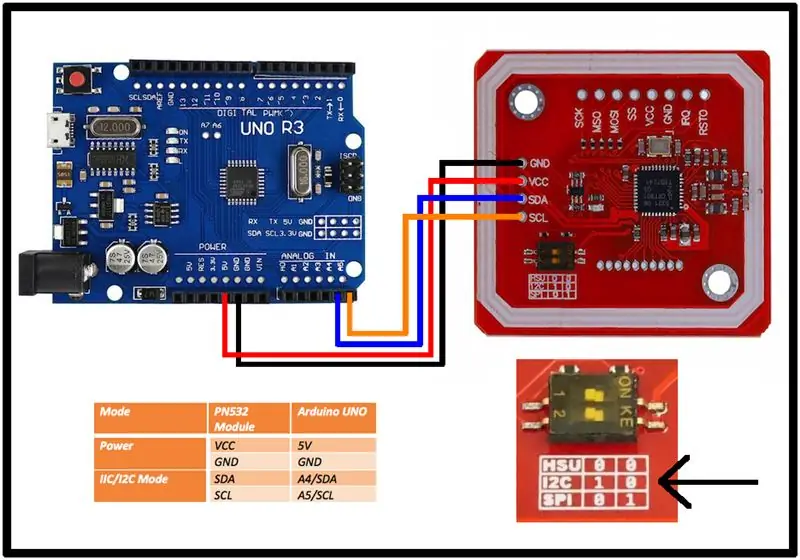

Ce module RFID NFC est basé sur le NXP PN532 riche en fonctionnalités (fiche technique). Le module sort presque toutes les broches IO de la puce NXP PN532. La conception du module fournit un manuel détaillé.

Pour utiliser le module, nous allons souder l'en-tête à quatre broches.

Le commutateur DIP est recouvert de ruban Kapton, qui doit être décollé. Ensuite, les commutateurs peuvent être réglés sur le mode I2C comme indiqué.

Quatre fils sont utilisés pour connecter l'en-tête aux broches de l'Arduino UNO.

Deux bibliothèques doivent être installées dans l'IDE Arduino pour le module PN532.

Installer la bibliothèque NDEF pour Arduino

Installez la bibliothèque PN532 pour Arduino

Une fois les cinq dossiers développés dans le dossier Bibliothèques, fermez et redémarrez l'IDE Arduino pour "installer" les bibliothèques.

Chargez ce morceau de code Arduino:

Fichiers->Exemples->NDEF->ReadTag

Réglez le moniteur série sur 9600 bauds et téléchargez le croquis.

La numérisation des deux jetons RFID (la carte blanche et le porte-clés bleu) produira les données de numérisation sur le moniteur série comme suit:

Tag NFC non formaté - UID Mifare Classic AA AA AA AA

L'UID (identifiant unique) peut être utilisé comme mécanisme de contrôle d'accès qui nécessite cette carte particulière pour l'accès, par exemple pour déverrouiller une porte, ouvrir un portail ou désarmer un système d'alarme.

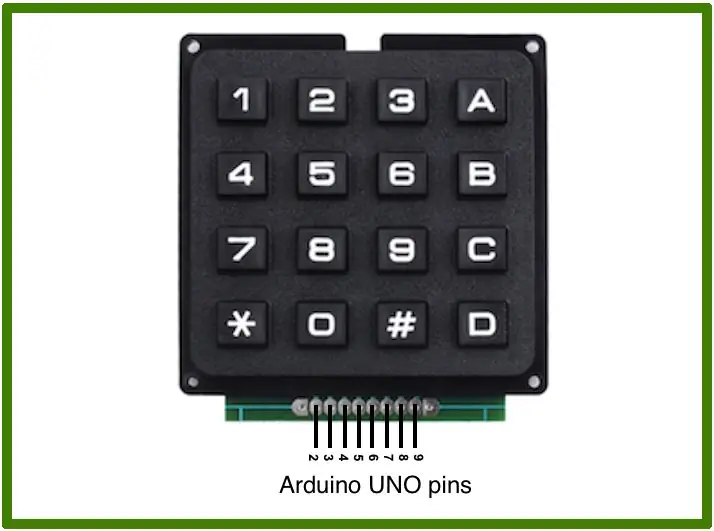

Étape 8: Clavier à code d'accès

Un clavier peut être utilisé pour entrer un mot de passe pour obtenir l'accès, par exemple pour déverrouiller une porte, ouvrir un portail ou désarmer un système d'alarme.

Après avoir connecté le clavier à l'Arduino comme indiqué, téléchargez la bibliothèque de claviers à partir de cette page.

Chargez le croquis:

Fichier->Exemples->Clavier->HelloKeypad

Et puis modifiez ces lignes de code:

octet const ROWS = 4;octet const COLS = 4; char keys[ROWS][COLS] = {{'1', '2', '3', 'A'}, {'4', '5', '6', 'B'}, {'7', '8', '9', 'C'}, {'*', '0', '#', 'D'}};byte rowPins[ROWS] = {6, 7, 8, 9};byte colPins[COLS] = {2, 3, 4, 5};

Utilisez le moniteur série pour observer quelles touches du clavier sont enfoncées.

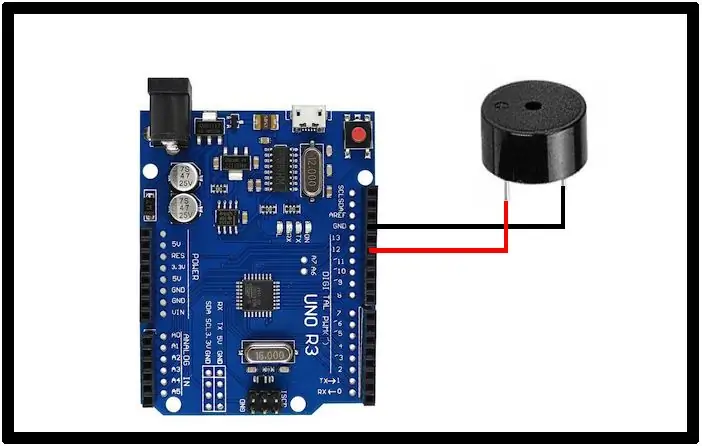

Étape 9: Sirène utilisant le buzzer piézo

Quel système d'alarme n'a pas besoin d'une sirène d'alarme ?

Câblez le Piezo Buzzer comme indiqué. Notez l'indicateur "+" sur le buzzer.

Essayez le code joint dans le fichier siren.ino

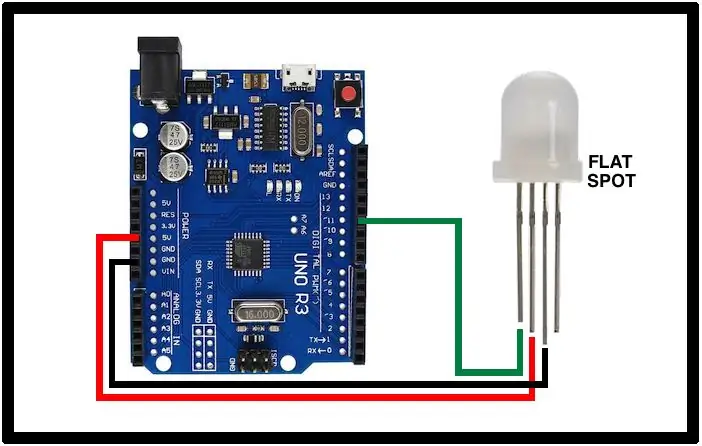

Étape 10: LED RVB du registre à décalage

L'APA106 (fiche technique) est composé de trois LED (rouge, verte et bleue) emballées avec un pilote de registre à décalage pour prendre en charge une entrée de données à une seule broche. La broche inutilisée est une sortie de données qui permettrait aux unités APA106 d'être enchaînées si nous en utilisions plusieurs.

La synchronisation APA106 est similaire à celle du WS2812 ou de la classe d'appareils généralement appelée NeoPixels. Pour contrôler l'APA106, nous utiliserons la bibliothèque FastLED.

Essayez le croquis ci-joint onepixel.ino qui utilise FastLED pour faire défiler les couleurs sur un APA106 câblé à la broche 11 de l'Arduino UNO.

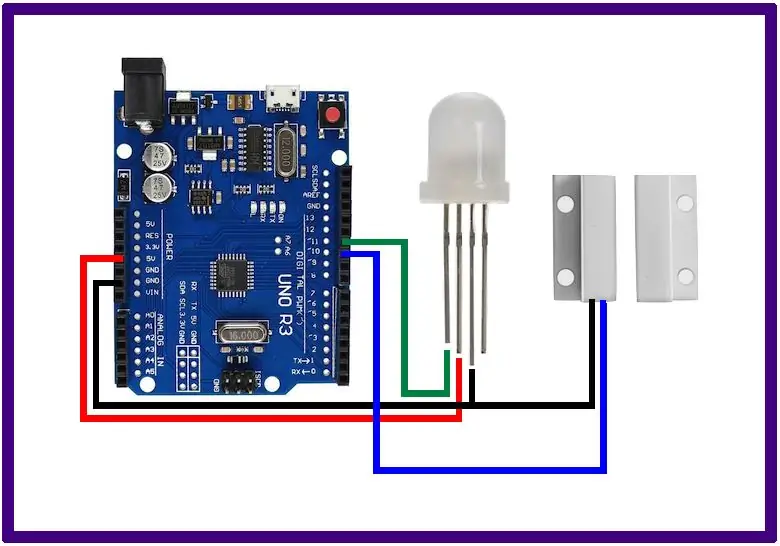

Étape 11: Interrupteur de proximité magnétique

Un interrupteur de proximité magnétique (ou interrupteur de contact) est souvent utilisé dans les systèmes d'alarme pour détecter l'état ouvert ou fermé des fenêtres ou des portes. Un aimant d'un côté ferme (ou ouvre) un interrupteur de l'autre côté lorsqu'ils sont à proximité. Le circuit et le code ici montrent avec quelle facilité ces « commutateurs de proximité » peuvent être utilisés.

Notez que le commutateur de proximité inclus est "N. C." ou normalement fermé. Cela signifie que lorsque l'aimant n'est pas près de l'interrupteur, l'interrupteur est fermé (ou conducteur). Lorsque l'aimant est près de l'interrupteur, il s'ouvre ou cesse de conduire.

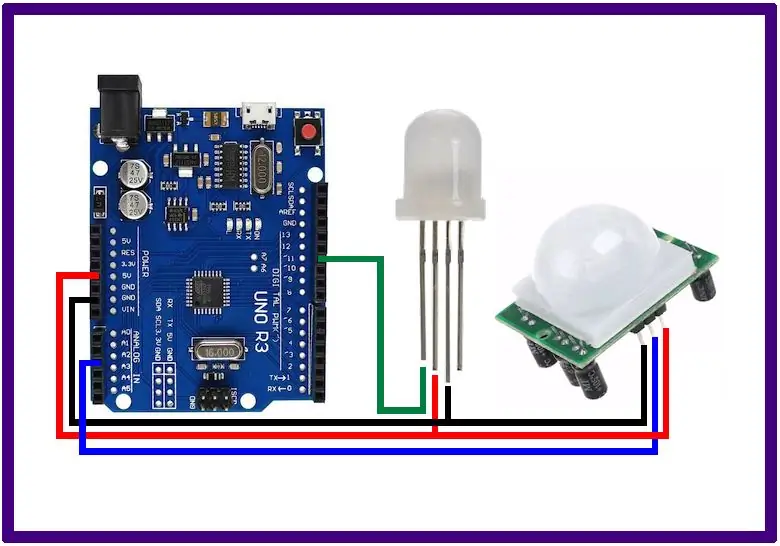

Étape 12: Capteurs de mouvement PIR

Le HC-SR501 (tutoriel) est un détecteur de mouvement basé sur un capteur infrarouge passif (PIR). Les capteurs PIR mesurent le rayonnement infrarouge (IR) des objets dans leur champ de vision. Tous les objets (à des températures normales) émettent de l'énergie thermique sous forme de rayonnement. Ce rayonnement n'est pas visible à l'œil humain car il se situe principalement dans les longueurs d'onde infrarouges. Cependant, il peut être détecté par des appareils électroniques tels que des capteurs PIR.

Câblez les composants comme indiqué et chargez l'exemple de code pour vous régaler d'une simple démonstration d'éclairages LED activés par le mouvement. Le mouvement d'activation fait que l'exemple de code fait basculer la coloration de la LED RVB.

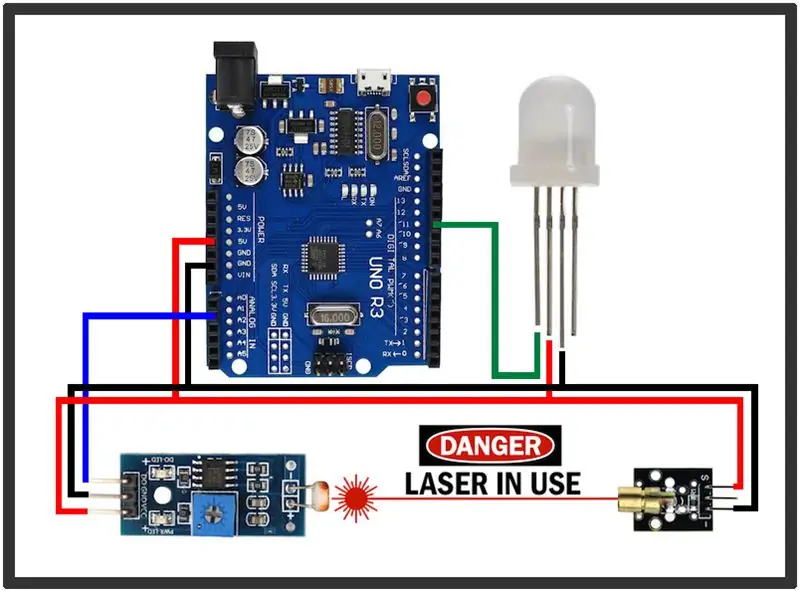

Étape 13: Fil de déclenchement laser

Un laser combiné à un module de capteur de lumière constitue un joli fil-piège laser pour détecter les intrus.

Le module capteur de lumière comprend un potentiomètre pour régler un seuil de déclenchement et un comparateur pour déclencher un signal numérique lors du franchissement du seuil. Le résultat est une solution clé en main robuste.

Alternativement, vous pouvez essayer de faire rouler votre propre détecteur laser en arrangeant un LDR nu et une résistance de 10K comme diviseur de tension alimentant une entrée analogique (pas numérique). Dans ce cas, le seuillage se fait à l'intérieur du contrôleur. Découvrez cet exemple.

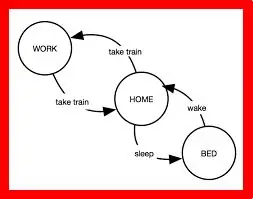

Étape 14: Une machine d'état du système d'alarme de sécurité

Les éléments démontrés peuvent être combinés dans un système d'alarme expérimental de base. Un tel exemple implémente une machine d'état simple avec quatre états:

ÉTAT1 - ARMÉ

- Allumez la LED au JAUNE

- Lire les capteurs

- Capteurs déclenchés -> STATE2

- Code de clavier correct entré -> STATE3

- Lecture RFID correcte -> STATE3

ETAT2 - ALARME

- Allumez la LED au ROUGE

- Sirène sonore sur buzzer

- Bouton de sortie "D" enfoncé -> STATE3

ETAT3 - DESARME

- Allumez la LED au VERT

- Désactiver la sirène sur le buzzer

- Bouton d'armement "A" enfoncé -> STATE1

- Nouveau bouton RFID "B" enfoncé -> STATE4

ÉTAT4 - NEWRFID

- Allumez la LED au BLEU

- Carte numérisée (AJOUTER) -> STATE3

- Bouton de sortie "D" -> STATE3

Étape 15: Phreaking de la boîte bleue

La Blue Box était un dispositif de piratage téléphonique électronique (phreaking) qui reproduisait les tonalités utilisées pour passer des appels téléphoniques longue distance. Ils permettaient d'acheminer vos propres appels et de contourner la commutation téléphonique et la facturation normales. Les Blue Box ne fonctionnent plus dans la plupart des pays, mais avec un Arduino UNO, un clavier, un buzzer et une LED RVB, vous pouvez créer une réplique Blue Box cool. Découvrez également ce projet similaire.

Il existe un lien historique très intéressant entre les Blue Box et Apple Computer.

Project MF contient des informations intéressantes sur une simulation vivante et respirante de la signalisation téléphonique analogique SF/MF telle qu'elle était utilisée dans le réseau téléphonique des années 1950 aux années 1980. Il vous permet de passer des appels « boîte bleue » comme les appels téléphoniques d'antan.

Étape 16: HACKER LA PLANÈTE

Si vous avez apprécié cet Instructable et que vous souhaitez avoir une boîte cool de projets électroniques et informatiques piratables dans votre boîte aux lettres chaque mois, veuillez rejoindre la révolution en surfant sur HackerBoxes.com et en vous abonnant à la boîte surprise mensuelle.

Contactez-nous et partagez votre succès dans les commentaires ci-dessous ou sur la page Facebook HackerBoxes. N'hésitez pas à nous faire savoir si vous avez des questions ou si vous avez besoin d'aide pour quoi que ce soit. Merci de faire partie de HackerBoxes !

Conseillé:

HackerBox 0060 : Aire de jeux : 11 étapes

HackerBox 0060 : Aire de jeu : salutations aux pirates HackerBox du monde entier ! Avec HackerBox 0060, vous expérimenterez le terrain de jeu Adafruit Circuit Playground Bluefruit doté d'un puissant microcontrôleur Nordic Semiconductor nRF52840 ARM Cortex M4. Explorez la programmation embarquée avec

HackerBox 0041 : CircuitPython : 8 étapes

HackerBox 0041 : CircuitPython : Salutations aux pirates HackerBox du monde entier. HackerBox 0041 nous apporte CircuitPython, MakeCode Arcade, la console Atari Punk et bien plus encore. Ce Instructable contient des informations pour démarrer avec HackerBox 0041, qui peut être acheté h

HackerBox 0058 : Encoder : 7 étapes

HackerBox 0058 : Encoder : Salutations aux HackerBox Hackers du monde entier ! Avec HackerBox 0058, nous explorerons l'encodage des informations, les codes-barres, les codes QR, la programmation de l'Arduino Pro Micro, les écrans LCD intégrés, l'intégration de la génération de codes-barres dans les projets Arduino, l'entrée humaine

HackerBox 0057 : Mode sans échec : 9 étapes

HackerBox 0057 : Mode sans échec : Salutations aux pirates HackerBox du monde entier ! HackerBox 0057 apporte un village d'IoT, de sans fil, de crochetage et bien sûr de piratage matériel dans votre laboratoire à domicile. Nous explorerons la programmation de microcontrôleurs, les exploits Wi-Fi IoT, Bluetooth int

HackerBox 0034 : SubGHz : 15 étapes

HackerBox 0034 : SubGHz : Ce mois-ci, les hackers de HackerBox explorent la radio définie par logiciel (SDR) et les communications radio sur des fréquences inférieures à 1 GHz. Ce Instructable contient des informations pour démarrer avec HackerBox # 0034, qui peut être acheté ici pendant que les fournitures