Table des matières:

- Auteur John Day day@howwhatproduce.com.

- Public 2024-01-30 09:09.

- Dernière modifié 2025-01-23 14:46.

Un réseau Wi-Fi caché est utile pour plusieurs raisons. Le premier concerne les entreprises. Un réseau d'entreprise masqué peut permettre aux appareils de l'entreprise de s'y connecter, puis en configurant un réseau invité visible, vous pouvez fournir sans ambiguïté une connexion Wi-Fi gratuite aux clients. Ceci est utile pour tout magasin cherchant à fournir une connexion Wi-Fi. Pour un usage domestique, il peut être utilisé de la même manière. En configurant un réseau domestique caché, vos appareils tels que les téléviseurs intelligents, les thermostats intelligents et d'autres appareils connectés à Internet peuvent être connectés à un réseau avec un mot de passe de haute sécurité. Ensuite, en configurant un réseau invité, vous pouvez librement donner votre mot de passe Wi-Fi sans vous soucier du piratage des appareils de vos amis et de leur propagation sur tous les appareils de votre réseau.

Les matériaux nécessaires:

1. Point d'accès sans fil ou routeur capable de créer un réseau Wi-Fi. (appelé AP dans ce guide)

Ces deux appareils peuvent remplir le même objectif, mais certains routeurs sont incapables de créer des réseaux Wi-Fi. Assurez-vous que votre appareil choisi est capable de créer un réseau Wi-Fi en consultant son manuel. Dans ce guide, j'utiliserai un Trendnet TEW-814DAP. Cela sera appelé AP pour le reste du guide.

2. Ordinateur avec port Ethernet.

Si le point d'accès prend en charge la configuration avec le Wi-Fi, un téléphone portable peut être utilisé à la place d'un ordinateur ou un ordinateur sans port Ethernet. Si le point d'accès doit être configuré avec une connexion filaire, un ordinateur avec un câble Ethernet est requis. Cela sera déterminé dans une étape ultérieure.

3. Câble Ethernet

Comme à l'étape 2, déterminez si la configuration Ethernet est requise. Si la configuration Wifi est une option, un câble Ethernet n'est pas nécessaire.

Étape 1: Initialisation de votre AP

Si vous avez un nouveau point d'accès ou un nouveau routeur dans la boîte, vous pouvez ignorer cette étape.

Si vous utilisez un ancien AP, nous le réinitialiserons aux paramètres par défaut.

Presque tous les AP ont un bouton de réinitialisation. Avec le point d'accès débranché, maintenez le bouton de réinitialisation enfoncé, branchez le point d'accès et maintenez le bouton de réinitialisation enfoncé pendant 15 secondes. Relâchez ensuite le bouton. Si vous n'avez pas de bouton de réinitialisation, consultez le manuel de votre point d'accès.

Maintenant, votre point d'accès doit être réinitialisé à ses paramètres d'usine par défaut.

Étape 2: connexion physique à votre point d'accès

Selon votre point d'accès, vous aurez la possibilité de vous connecter via un câble Ethernet (une connexion filaire) ou à un réseau temporaire (une connexion sans fil). Consultez le manuel d'utilisation de votre routeur s'il n'est pas facilement visible.

Par exemple, sur l'exemple de point d'accès Trendnet, un autocollant (illustré ci-dessus) indique un nom Wi-Fi et une clé Wi-Fi. Si vous voyez ces informations, cela signifie que vous pouvez vous connecter à votre point d'accès sans fil.

Si vous avez une connexion filaire:

Connectez votre ordinateur au point d'accès avec le câble Ethernet.

Si vous disposez d'une connexion sans fil:

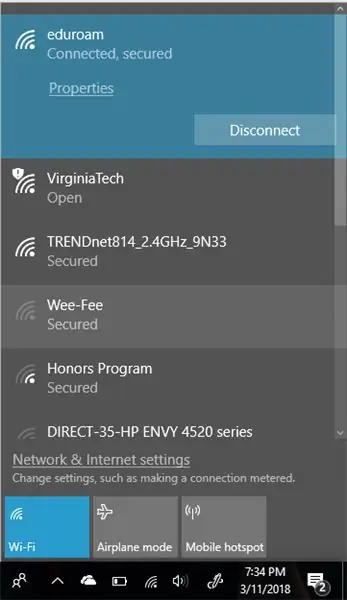

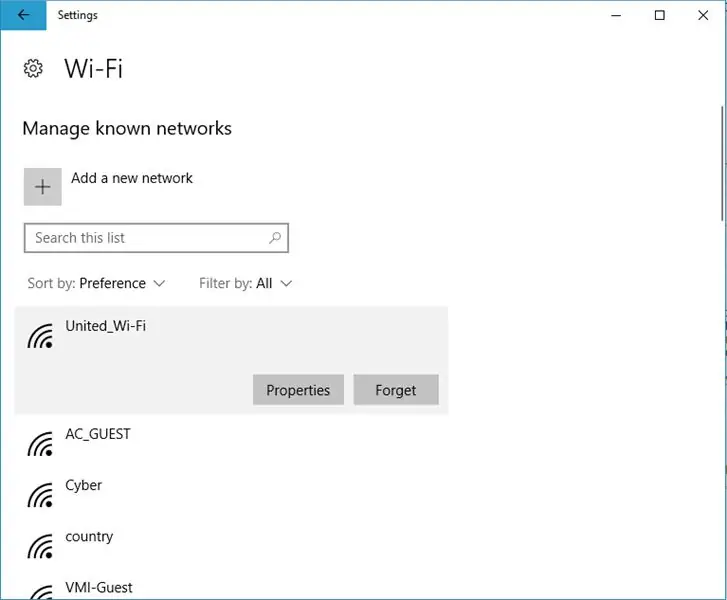

Connectez votre ordinateur au point d'accès via la connexion sans fil qu'il crée. Par exemple, le point d'accès Trendnet que j'utilise crée le réseau TRENDnet814_2.4GHz_9N33, qui est visible depuis mon ordinateur portable lors de la recherche de connexions Wi-Fi. Vous pouvez le voir sur l'image jointe à cette étape.

Étape 3: Configuration de base du point d'accès

Certains points d'accès contiennent un assistant. En suivant l'assistant, vous découvrirez peut-être que bon nombre, sinon toutes, de ces étapes sont couvertes par l'assistant.

Étape 1. Donnez un nouveau mot de passe au point d'accès.

Sous la plupart des points d'accès, il y a une section pour l'administration où vous pouvez changer le mot de passe pour l'AP. Sur mon exemple, c'est sous Main->Password.

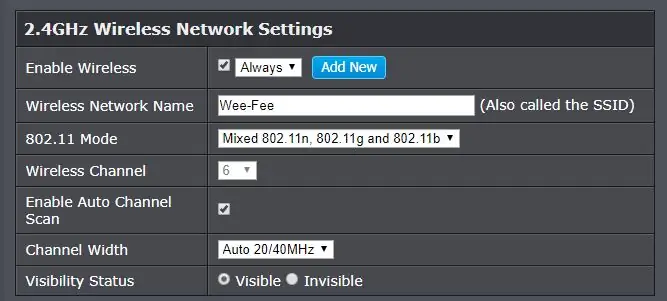

Étape 2. Donnez à votre réseau un nouveau SSID

Le SSID est le nom de votre réseau. Vous voulez que cela soit unique, afin que vos appareils ne soient pas confondus avec un autre point d'accès du même nom.

Étape 3. Donnez à votre réseau un cryptage et un mot de passe

Pour chaque réseau, vous voulez un mot de passe et un cryptage pour garder les utilisateurs indésirables hors du réseau. Choisissez WPA2 à moins que vous n'ayez une infrastructure supplémentaire, car WPA Enterprise nécessite des serveurs supplémentaires et WEP est facile à pirater.

Après avoir effectué ces modifications, N'OUBLIEZ PAS DE CLIQUER ENREGISTRER ! Si vous n'appuyez pas sur Enregistrer, le point d'accès restera à ses valeurs par défaut.

Étape 4: masquer le réseau

Dans certains points d'accès, cela se trouve dans la section de base, dans d'autres, dans la section avancée.

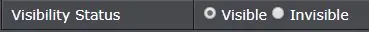

Ce que vous recherchez est une boîte intitulée Réseau caché ou Visible/Invisible.

Dans l'exemple AP, il se trouve sous une étiquette Statut de visibilité, avec les options Visible et Invisible. Pour masquer mon réseau, j'ai choisi l'option Invisible.

Encore une fois, N'OUBLIEZ PAS D'ENREGISTRER !

Étape 5: Connectez-vous à votre réseau caché

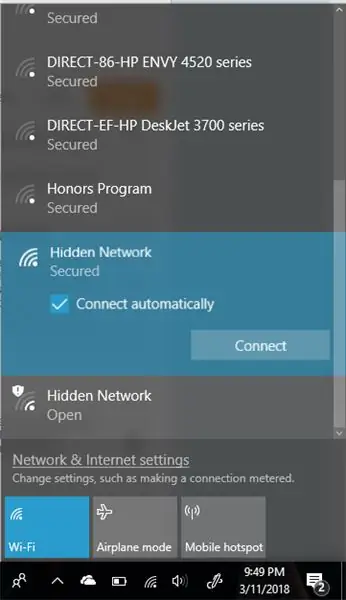

Pour se connecter à votre réseau, presque tous les appareils ont un bouton de réseau caché évident.

La capture d'écran de cette étape montre comment se connecter sur un ordinateur Windows 10.

Il existe une option pour se connecter automatiquement sur les deux fenêtres de connexion. Je vous recommande de cocher cette case afin de ne pas avoir à vous connecter manuellement au réseau chaque fois que vous souhaitez vous connecter au réseau caché.

Étape 6: Derniers trucs et astuces

Si vous avez utilisé votre ordinateur portable pour vous connecter à d'autres réseaux à proximité et que vous souhaitez vous connecter automatiquement au réseau caché, je vous recommande de supprimer les autres réseaux de la mémoire.

Vous ne pourrez peut-être pas vous connecter à un réseau caché avec tous les appareils intelligents. Certains fabricants ne donnent pas la capacité à leurs utilisateurs, et d'autres la cachent derrière des menus.

Conseillé:

Jeu de cache-cache virtuel : 3 étapes

Jeu de cache-cache virtuel : Nos petits-enfants adorent jouer à cache-cache, mais ils n'ont pas vraiment beaucoup de bons endroits à l'intérieur. J'ai décidé de faire un jeu de cache-cache virtuel pour qu'ils puissent encore s'amuser de la chasse. Dans ma version, on va cacher un élément avec un récepteur RF et

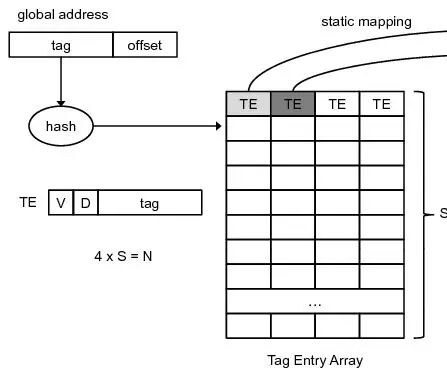

Conception d'un contrôleur de cache associatif simple à quatre voies en VHDL : 4 étapes

Conception d'un contrôleur de cache associatif simple à quatre voies en VHDL : dans mon précédent instructable, nous avons vu comment concevoir un contrôleur de cache mappé direct simple. Cette fois, nous avançons d'un pas. Nous allons concevoir un simple contrôleur de cache associatif à quatre voies. Avantage ? Moins de ratés, mais au prix de perfo

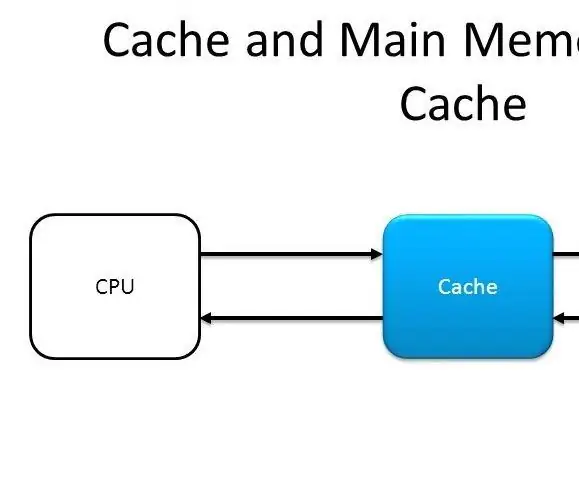

Conception d'un contrôleur de cache simple en VHDL : 4 étapes

Conception d'un contrôleur de cache simple en VHDL : j'écris cette instructable, car j'ai trouvé un peu difficile d'obtenir du code VHDL de référence pour apprendre et commencer à concevoir un contrôleur de cache. J'ai donc conçu moi-même un contrôleur de cache à partir de zéro et l'ai testé avec succès sur FPGA. J'ai p

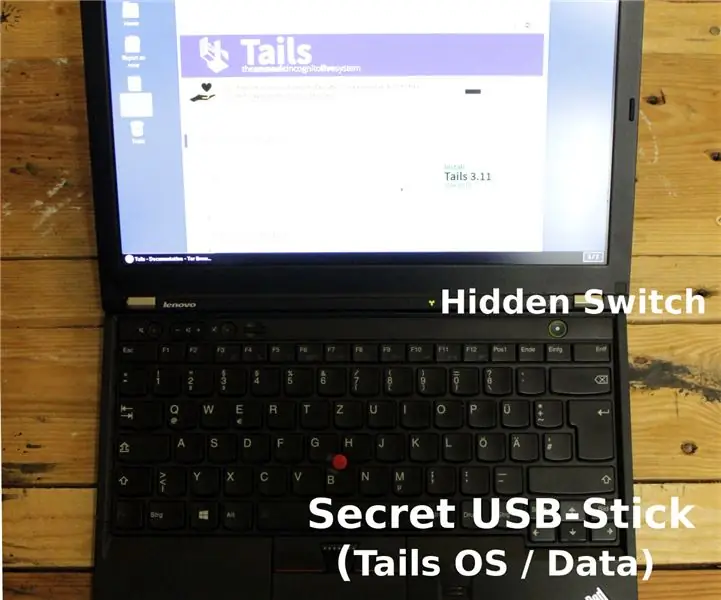

Clé USB secrète interne avec interrupteur caché : 5 étapes

Clé USB secrète interne avec commutateur caché : récemment, j'ai eu le problème de vouloir toujours avoir Tails OS* comme deuxième système d'exploitation avec moi. Mais je ne voulais pas emporter de clé USB et une installation permanente sur un disque dur n'est pas prévue par les développeurs. J'ai donc proposé quelque chose d'autre

Minuterie NE555 - Configuration du temporisateur NE555 dans une configuration astable : 7 étapes

Minuterie NE555 | Configuration du temporisateur NE555 dans une configuration astable : Le temporisateur NE555 est l'un des circuits intégrés les plus couramment utilisés dans le monde de l'électronique. Il se présente sous la forme de DIP 8, c'est-à-dire qu'il comporte 8 broches