Table des matières:

- Auteur John Day day@howwhatproduce.com.

- Public 2024-01-30 09:06.

- Dernière modifié 2025-01-23 14:45.

Vous en avez assez que vos appareils "intelligents" vous écoutent ? Alors cette boîte à outils de piratage de surveillance est faite pour vous !

HacKIT est un kit résistant à la confidentialité civique de faible à haute technologie pour la refonte, le piratage et la récupération d'Amazon Echo, de Google Home et d'Apple Siri. Les appareils vocaux sont équipés de « wearables » imprimés en 3D et d'un circuit de génération de sons qui obscurcissent et confondent les algorithmes de reconnaissance vocale.

Il utilise la conception spéculative comme une forme de résistance civique pour donner aux décideurs du monde entier les moyens de renverser l'hégémonie du capitalisme de surveillance. Il met un point d'exclamation sur la surveillance et expose à quel point nous avons été dépassés par nos appareils "intelligents".

J'espère que ce sera une boîte à outils pour créer/créer/inventer de manière critique des technologies et des futurs centrés sur l'humanité. S'amuser!

Fournitures

Téléchargez des modèles CAO pour les « wearables » imprimés en 3D et des échantillons audio ici.

Étape 1: (Méthode #1) Hack tactile

HacKIT est livré avec 3 méthodes de piratage pour répondre à un large éventail de fabricants. Le piratage tactile est une méthode peu ou pas technique pour désactiver et faire taire Alexa.

Matériaux: pâte à modeler molle, mousse de caoutchouc, tissu de cuivre

Comment l'utiliser: comme le montrent les images ci-dessus, utilisez les matériaux pour couvrir les microphones de vos appareils vocaux

Résultats: l'enregistrement vocal est étouffé et mis en sourdine

Étape 2: (Méthode #2) Hack algorithmique

Ce hack vise à alimenter les algorithmes de reconnaissance vocale d'Alexa, Google et Siri avec de fausses données pour perturber leurs capacités à créer un profil d'utilisateur ciblé. Les boucles audio se répètent, déclenchant une fausse reconnaissance de données. Certains échantillons audio incluent du bruit blanc xx

Matériaux: Table d'harmonie Adafruit Audio FX (16 Mo), 2 haut-parleurs miniatures, batterie lipo et chargeur, interrupteur, fichiers audio, "wearables" imprimés en 3D

Comment utiliser:

Étape 1: Téléchargez les fichiers audio et transférez-les sur la table d'harmonie

Étape 2: Téléchargez des fichiers CAO et imprimez en 3D des « wearables »

Étape 3: Soudez les haut-parleurs, le port de charge de la batterie et passez à la table d'harmonie

Étape 4: Assemblez le circuit avec des wearables 3D et le tour est joué !

Résultats: les algorithmes de reconnaissance vocale ne peuvent pas développer avec précision votre profil d'utilisateur, protégeant ainsi votre identité et votre vie privée

Étape 3: (Méthode #3) Piratage d'obscurcissement

La méthode n°3 offre aux créateurs plus de flexibilité dans la spécificité de leur hack. Alors que le hack algorithmique joue des boucles sonores audibles, le hack d'obscurcissement permet l'utilisation de fréquences ultrasonores au-dessus de la portée de l'audition humaine pour obscurcir les enregistrements audio d'Alexa, Google et Siri. Pour cela, j'ai inclus un PCB que j'ai conçu et construit. Les fabricants peuvent également s'appuyer sur le travail de Bjorn pour personnaliser les mots d'éveil et réduire les faux déclencheurs. Project Alias permet également aux utilisateurs de désactiver le bruit blanc avec les mots de réveil.

Matériaux: PCB pour fréquences ultrasonores, ATtiny45, 2 amplificateurs audio de classe D, Raspberry Pi (en option), 2 haut-parleurs miniatures, batterie lipo et chargeur, interrupteur, "wearables" imprimés en 3D, code Arduino pour programmer ATtiny45

Comment utiliser (fréquence ultrasonore):

Étape 1: Téléchargez le fichier Eagle PCB et envoyez-le pour la fabrication

Étape 2: Téléchargez le code Arduino et programmez ATtiny45

Étape 3: Téléchargez des fichiers CAO et imprimez des "wearables" en 3D

Étape 4: Soudez les haut-parleurs, le port de charge de la batterie et passez au PCB

Étape 5: Assemblez le circuit avec des wearables 3D et le tour est joué !

Comment utiliser (Alias de projet): reportez-vous à la documentation de Bjorn ici

Résultats: les microphones d'Amazon Echo et de Google Home sont masqués par des fréquences ultrasonores/bruit blanc, ce qui empêche tout enregistrement vocal injustifié lorsqu'un utilisateur n'utilise pas activement son appareil. Il offre aux utilisateurs à la fois la fonctionnalité pratique d'un assistant vocal tout en protégeant la confidentialité des utilisateurs !

Étape 4: piratez

Ce projet n'est que l'un des nombreux exemples de résistance et de subversion de la surveillance à l'ère du capitalisme de la surveillance. Les concepteurs, les fabricants et les technologues ont un rôle éthique à jouer dans le démantèlement et l'exposition de la boîte noire de la surveillance. J'espère que les futurs pirates itéreront, ajouteront, éditeront et s'appuieront sur ce travail.

« Le design spéculatif peut-il assumer un rôle social et éventuellement politique, combinant le poétique, le critique et le progressiste en appliquant une pensée excessivement imaginative à des problèmes à grande échelle ? » - Tout spéculatif: design, fiction et rêve social (Dunne et Raby, 2013)

Conseillé:

Comment pirater un capteur de température pour une plus longue durée de vie de la batterie : 4 étapes

Comment pirater un capteur de température pour une durée de vie de la batterie plus longue : L'Inkbird IBS-TH1 est un excellent petit appareil pour enregistrer la température et l'humidité sur quelques heures ou jours. Il peut être configuré pour enregistrer toutes les secondes jusqu'à toutes les 10 minutes, et il rapporte les données via Bluetooth LE à un smartphone Android ou iOS. L'application

Pirater des servos pour servir à votre guise : 9 étapes

Piratage des servos pour servir à votre guise : Les servos sont parmi les moteurs les plus utiles en robotique. Ils ont un grand couple, une petite taille, un pont en H intégré, un contrôle PWM, etc. Ils peuvent être utilisés avec des systèmes RC, Arduino et de nombreuses autres façons. Mais parfois, il peut être très difficile d'exploiter leur

Pirater un cadre photo avec votre kit de lampe à peinture électrique : 10 étapes

Piratez un cadre photo avec votre kit de lampe de peinture électrique : le kit de lampe de peinture électrique est un excellent moyen de vous lancer et de créer des projets avec le tableau lumineux et la peinture électrique. Mais si vous voulez faire preuve de créativité avec le Light Up Board, alors ce tutoriel est un excellent point de départ ! Dans ce tutoriel

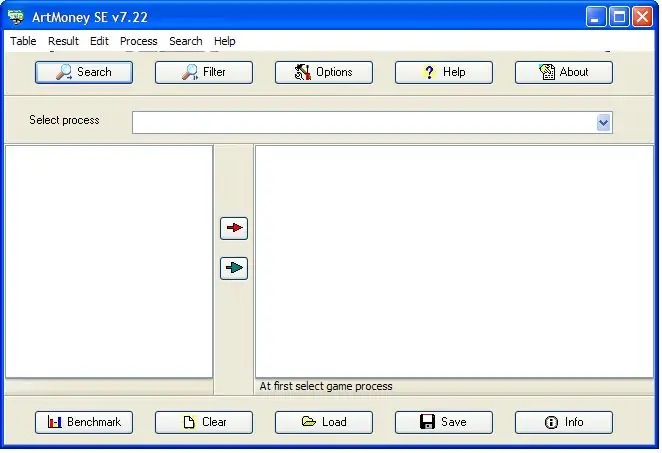

Utiliser Artmoney pour pirater des jeux : 8 étapes

Utilisation d'Artmoney pour pirater des jeux : apprenez à pirater des jeux à l'aide du scanner de mémoire artmoney dans cette instructable

Comment pirater l'Eco-Button pour faire d'autres choses : 6 étapes (avec photos)

Comment pirater le bouton Eco pour faire d'autres choses… : Ce petit guide vous montrera rapidement comment faire en sorte que le bouton Eco fasse vos propres enchères ! J'ai le mien avec un nouveau processeur AMD (ce guide est pour Windows XP uniquement ! )