Table des matières:

- Auteur John Day day@howwhatproduce.com.

- Public 2024-01-30 09:07.

- Dernière modifié 2025-06-01 06:09.

Le contrôle d'accès est le mécanisme dans les domaines de la sécurité physique et de la sécurité de l'information, pour restreindre l'accès/l'entrée anonyme aux ressources d'une organisation ou d'une zone géographique. L'acte d'accéder peut signifier consommer, entrer ou utiliser. L'autorisation d'accéder à une ressource est appelée autorisation.

Sécurité physique

Le contrôle d'accès géographique peut être appliqué par du personnel (par exemple, un garde-frontière, un videur, un vérificateur de billets) ou avec un dispositif tel qu'un tourniquet (baffle gate). Un contrôle d'accès au sens strict (contrôler physiquement l'accès lui-même) est un système de contrôle de présence autorisée, voir par ex. Contrôleur de billets (transport). Un autre exemple est le contrôle de sortie, par ex. d'un magasin (paiement) ou d'un pays. [citation requise]. Le terme contrôle d'accès fait référence à la pratique consistant à restreindre l'entrée d'une propriété, d'un bâtiment ou d'une pièce aux personnes autorisées.

Sécurité des informations

Le contrôle d'accès électronique utilise des ordinateurs pour résoudre les limitations des serrures et des clés mécaniques. Une large gamme d'informations d'identification peut être utilisée pour remplacer les clés mécaniques. Le système de contrôle d'accès électronique accorde l'accès sur la base des informations d'identification présentées. Lorsque l'accès est accordé, la porte est déverrouillée pendant une durée prédéterminée et la transaction est enregistrée. Lorsque l'accès est refusé, la porte reste verrouillée et la tentative d'accès est enregistrée. Le système surveillera également la porte et l'alarme si la porte est forcée ou maintenue ouverte trop longtemps après avoir été déverrouillée.

Opérations dans le contrôle d'accès

Lorsqu'un justificatif d'identité est présenté à un lecteur (appareil), le lecteur envoie les informations du justificatif d'identité, généralement un nombre, à un panneau de commande, un processeur très fiable. Le panneau de contrôle compare le numéro d'identification à une liste de contrôle d'accès, accorde ou refuse la demande présentée et envoie un journal des transactions à une base de données. Lorsque l'accès est refusé sur la base de la liste de contrôle d'accès, la porte reste verrouillée. S'il y a une correspondance entre l'identifiant et la liste de contrôle d'accès, le panneau de contrôle actionne un relais qui à son tour déverrouille la porte. Le panneau de commande ignore également un signal d'ouverture de porte pour empêcher une alarme. Souvent, le lecteur fournit un retour d'information, tel qu'une LED rouge clignotante pour un accès refusé et une LED verte clignotante pour un accès accordé.

Facteurs d'authentification des informations:

- quelque chose que l'utilisateur sait, par ex. un mot de passe, une phrase secrète ou un code PIN

- quelque chose que l'utilisateur possède, comme une carte à puce ou un porte-clés

- quelque chose que l'utilisateur est, comme une empreinte digitale, vérifié par mesure biométrique.

Identifiant

Un justificatif d'identité est un objet physique/tangible, une connaissance ou une facette de l'être physique d'une personne, qui permet à un individu d'accéder à une installation physique donnée ou à un système d'information informatique. En règle générale, les informations d'identification peuvent être quelque chose qu'une personne connaît (comme un numéro ou un code PIN), quelque chose qu'elle possède (comme un badge d'accès), quelque chose qu'elle est (comme une caractéristique biométrique) ou une combinaison de ces éléments. C'est ce qu'on appelle l'authentification multifacteur. L'identifiant typique est une carte d'accès ou un porte-clés, et un logiciel plus récent peut également transformer les smartphones des utilisateurs en dispositifs d'accès.

Technologies de la carte:

Y compris la bande magnétique, le code-barres, Wiegand, la proximité 125 kHz, le balayage de carte 26 bits, les cartes à puce avec contact et les cartes à puce sans contact. Des porte-clés sont également disponibles, plus compacts que les cartes d'identité, et se fixent à un porte-clés. Les technologies biométriques comprennent les empreintes digitales, la reconnaissance faciale, la reconnaissance de l'iris, le balayage rétinien, la voix et la géométrie de la main. Les technologies biométriques intégrées trouvées sur les nouveaux smartphones peuvent également être utilisées comme informations d'identification en conjonction avec un logiciel d'accès fonctionnant sur des appareils mobiles. En plus des technologies d'accès par carte plus anciennes et plus traditionnelles, les technologies plus récentes telles que la communication en champ proche (NFC) et Bluetooth low energy (BLE) ont également le potentiel de communiquer les informations d'identification des utilisateurs aux lecteurs pour l'accès au système ou au bâtiment.

Composants: Les divers composants du système de contrôle sont:-

- Un point de contrôle d'accès peut être une porte, un tourniquet, une barrière de parking, un ascenseur ou une autre barrière physique, où l'octroi de l'accès peut être contrôlé électroniquement.

- Typiquement, le point d'accès est une porte.

- Une porte de contrôle d'accès électronique peut contenir plusieurs éléments. À la base, il existe une serrure électrique autonome. La serrure est déverrouillée par un opérateur avec un interrupteur.

- Pour automatiser cela, l'intervention de l'opérateur est remplacée par un lecteur. Le lecteur peut être un clavier sur lequel un code est entré, un lecteur de carte ou un lecteur biométrique.

Topologie:

La topologie prédominante vers 2009 est hub and spoke avec un panneau de commande comme hub et les lecteurs comme rayons. Les fonctions de recherche et de contrôle sont assurées par le panneau de contrôle. Les rayons communiquent via une connexion série; généralement RS-485. Certains fabricants poussent la prise de décision à l'extrême en plaçant un contrôleur à la porte. Les contrôleurs sont compatibles IP et se connectent à un hôte et à une base de données à l'aide de réseaux standard.

Types de lecteurs RDID:

- Lecteurs de base (non intelligents): il suffit de lire le numéro de carte ou le code PIN et de le transmettre à un panneau de commande. En cas d'identification biométrique, ces lecteurs délivrent le numéro d'identification d'un utilisateur. En règle générale, le protocole Wiegand est utilisé pour transmettre des données à la centrale, mais d'autres options telles que RS-232, RS-485 et Clock/Data ne sont pas rares. C'est le type de lecteur de contrôle d'accès le plus répandu. Des exemples de tels lecteurs sont RF Tiny de RFLOGICS, ProxPoint de HID et P300 de Farpointe Data.

- Lecteurs semi-intelligents: disposent de toutes les entrées et sorties nécessaires pour contrôler le matériel de la porte (serrure, contact de porte, bouton de sortie), mais ne prennent aucune décision d'accès. Lorsqu'un utilisateur présente une carte ou saisit un code PIN, le lecteur envoie des informations au contrôleur principal et attend sa réponse. Si la connexion au contrôleur principal est interrompue, ces lecteurs cessent de fonctionner ou fonctionnent en mode dégradé. Généralement, les lecteurs semi-intelligents sont connectés à un panneau de contrôle via un bus RS-485. Des exemples de tels lecteurs sont InfoProx Lite IPL200 de CEM Systems et AP-510 d'Apollo.

- Lecteurs intelligents: disposent de toutes les entrées et sorties nécessaires pour contrôler le matériel de porte; ils disposent également de la mémoire et de la puissance de traitement nécessaires pour prendre des décisions d'accès de manière indépendante. Comme les lecteurs semi-intelligents, ils sont connectés à une centrale via un bus RS-485. Le panneau de contrôle envoie des mises à jour de configuration et récupère les événements des lecteurs. Des exemples de tels lecteurs pourraient être InfoProx IPO200 de CEM Systems et AP-500 d'Apollo. Il existe également une nouvelle génération de lecteurs intelligents appelés « lecteurs IP ». Les systèmes dotés de lecteurs IP n'ont généralement pas de panneaux de commande traditionnels et les lecteurs communiquent directement avec un PC qui agit en tant qu'hôte.

Risques de sécurité:

Le risque de sécurité le plus courant lié à l'intrusion dans un système de contrôle d'accès consiste simplement à suivre un utilisateur légitime à travers une porte, ce que l'on appelle le « tailgating ». Souvent, l'utilisateur légitime tiendra la porte pour l'intrus. Ce risque peut être minimisé grâce à une formation de sensibilisation à la sécurité de la population des utilisateurs.

Les principales catégories de contrôle d'accès sont:

- Contrôle d'accès obligatoire

- Contrôle d'accès discrétionnaire

- Contrôle d'accès basé sur les rôles

- Contrôle d'accès basé sur des règles.

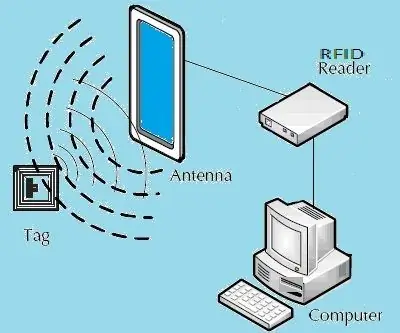

Étape 1: Technologie RFID

Déf: L'identification par radiofréquence (RFID) est l'utilisation sans fil de champs électromagnétiques pour transférer des données, dans le but d'identifier et de suivre automatiquement les étiquettes attachées aux objets. Les étiquettes contiennent des informations stockées électroniquement.

La RFID est une technologie qui intègre l'utilisation d'un couplage électromagnétique ou électrostatique dans la partie radiofréquence (RF) du spectre électromagnétique pour identifier de manière unique un objet, un animal ou une personne.

Un lecteur d'identification par radiofréquence (lecteur RFID) est un appareil utilisé pour collecter des informations à partir d'une étiquette RFID, qui est utilisée pour suivre des objets individuels. Les ondes radio sont utilisées pour transférer les données de l'étiquette vers un lecteur.

Applications de la RFID:

- Les étiquettes de suivi des animaux, insérées sous la peau, peuvent être de la taille d'un riz.

- Les étiquettes peuvent être en forme de vis pour identifier les arbres ou les objets en bois.

- Carte de crédit en forme pour une utilisation dans les applications d'accès.

- Les étiquettes antivol en plastique dur attachées aux marchandises dans les magasins sont également des étiquettes RFID.

- Des transpondeurs rectangulaires robustes de 120 x 100 x 50 millimètres sont utilisés pour suivre les conteneurs d'expédition, ou la machinerie lourde, les camions et les wagons de chemin de fer.

- Dans les laboratoires sécurisés, les entrées d'entreprise et les bâtiments publics, les droits d'accès doivent être contrôlés.

Signal:

Le signal est nécessaire pour réveiller ou activer la balise et est transmis par l'antenne. Le signal lui-même est une forme d'énergie qui peut être utilisée pour alimenter la balise. Le transpondeur est la partie de l'étiquette RFID qui convertit cette fréquence radio en énergie utilisable, ainsi qu'elle envoie et reçoit des messages. Les applications RFID pour l'accès du personnel utilisent généralement des systèmes basse fréquence, 135 KHz, pour la détection des badges.

Exigences pour la RFID:

- Un lecteur connecté (ou intégré à)

- Une antenne, qui envoie un signal radio

- Une étiquette (ou transpondeur) qui renvoie le signal avec des informations ajoutées.

Le lecteur RFID est généralement connecté à un ordinateur/système tiers qui accepte (et stocke) les événements liés à la RFID et utilise ces événements pour déclencher des actions. Dans l'industrie de la sécurité, ce système peut être un système de contrôle d'accès au bâtiment, dans l'industrie du stationnement, il s'agit très probablement d'un système de gestion de stationnement ou de contrôle d'accès des véhicules. Dans les bibliothèques, il peut s'agir d'un système de gestion de bibliothèque.

Problèmes courants avec la RFID:

- Collision du lecteur:

- Collision de balises.

Une collision de lecteurs se produit lorsque les signaux de deux lecteurs ou plus se chevauchent. La balise ne peut pas répondre aux requêtes simultanées. Les systèmes doivent être soigneusement mis en place pour éviter ce problème. Les systèmes doivent être soigneusement configurés pour éviter ce problème; de nombreux systèmes utilisent un protocole anti-collision (protocole de singularisation). Les protocoles anti-collision permettent aux tags de se transmettre à tour de rôle à un lecteur.

La collision de balises se produit lorsque de nombreuses balises sont présentes dans une petite zone; mais comme le temps de lecture est très rapide, il est plus facile pour les fournisseurs de développer des systèmes garantissant que les balises répondent une par une.

Étape 2: SPI avec schéma de circuit

Atmega328 a un SPI intégré utilisé pour communiquer avec des appareils compatibles SPI tels que ADC, EEPROM, etc.

Communication SPI

L'interface périphérique série (SPI) est un protocole de connexion d'interface de bus lancé à l'origine par Motorola Corp. Il utilise quatre broches pour la communication.

- SDI (entrée de données série)

- SDO (Sortie de Données Série),

- SCLK (horloge série)

- CS (sélection de puce)

Il a deux broches pour le transfert de données appelées SDI (Serial Data Input) et SDO (Serial Data Output). La broche SCLK (Serial -Clock) est utilisée pour synchroniser le transfert de données et Master fournit cette horloge. La broche CS (Chip Select) est utilisée par le maître pour sélectionner le périphérique esclave.

Les appareils SPI ont des registres à décalage 8 bits pour envoyer et recevoir des données. Chaque fois que le maître doit envoyer des données, il place les données sur un registre à décalage et génère l'horloge requise. Chaque fois que le maître veut lire des données, l'esclave place les données sur un registre à décalage et le maître génère l'horloge requise. Notez que SPI est un protocole de communication en duplex intégral, c'est-à-dire que les données des registres à décalage maître et esclave sont échangées en même temps.

ATmega32 a un module SPI intégré. Il peut agir en tant que périphérique SPI maître et esclave.

Les broches de communication SPI dans l'AVR ATmega sont:

- MISO (Master In Slave Out) = Le maître reçoit les données et l'esclave transmet les données via cette broche.

- MOSI (Master Out Slave In) = Le maître transmet les données et l'esclave reçoit les données via cette broche.

- SCK (Shift Clock) = Master génère cette horloge pour la communication, qui est utilisée par l'appareil esclave. Seul le maître peut lancer l'horloge série.

- SS (Slave Select) = Le maître peut sélectionner l'esclave via cette broche.

Registres ATmega32 utilisés pour configurer la communication SPI:

- Registre de contrôle SPI,

- Registre d'état SPI et

- Registre de données SPI.

SPCR: Registre de contrôle SPI

Bit 7 - (SPIE): bit d'activation d'interruption SPI

1 = Activer l'interruption SPI. 0 = Désactiver l'interruption SPI. Bit 6 - (SPE): SPI Activer bit 1 = Activer SPI. 0 = Désactiver SPI. Bit 5 - (DORD): Ordre des données bit 1 = LSB transmis en premier. 0 = MSB transmis en premier. Bit 4 - (MSTR): Bit 1 de sélection maître/esclave = mode maître. 0 = Mode Esclave. Bit 3 - (CPOL): bit de sélection de polarité d'horloge. 1 = L'horloge démarre à partir d'un 1 logique. 0 = Début de l'horloge à partir du zéro logique. Bit 2 - (CPHA): bit de sélection de phase d'horloge. 1 = Échantillon de données sur le front d'horloge arrière. 0 = Échantillon de données sur le front d'horloge avant. Bit 1:0 -(SPR1): Bits de sélection de la fréquence d'horloge SPR0 SPI

SPSR: Registre d'état SPI

Bit 7 - SPIF: bit indicateur d'interruption SPI

Cet indicateur est défini lorsque le transfert en série est terminé. Préparez-vous également lorsque la broche SS est basse en mode maître. Il peut générer une interruption lorsque le bit SPIE dans SPCR et l'interruption globale sont activés. Bit 6 - WCOL: bit d'indicateur de collision d'écriture Ce bit est activé lorsque l'écriture du registre de données SPI se produit pendant le transfert de données précédent. Bit 5:1 - Bits réservés Bit 0 - SPI2X: Bit de vitesse SPI double Lorsqu'il est défini, la vitesse SPI (fréquence SCK) est doublée.

SPDR:

Bit 7:0- Registre de données SPI utilisé pour transférer des données entre le fichier de registre et le registre à décalage SPI.

L'écriture dans le SPDR lance la transmission des données.

Mode maître:

Le maître écrit l'octet de données dans le SPDR, l'écriture dans le SPDR démarre la transmission des données. Les données 8 bits commencent à se déplacer vers l'esclave et après le décalage complet de l'octet, le générateur d'horloge SPI s'arrête et le bit SPIF est défini.

Mode esclave:

L'interface SPI esclave reste en veille tant que la broche SS est maintenue haute par le maître. Elle s'active uniquement lorsque la broche SS est trop basse et démarre les données demandées décalées avec l'horloge SCK entrante du maître. Et définissez SPIF après le décalage complet d'un octet.

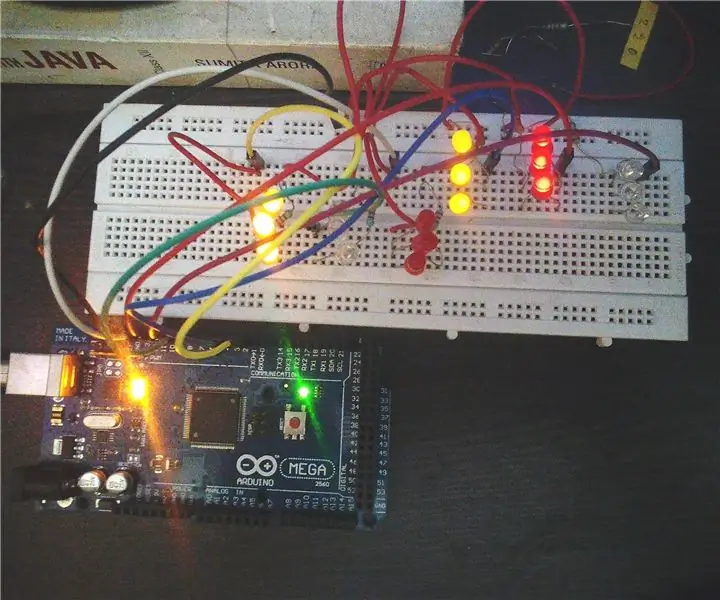

Étape 3: Codage et implémentations

Comme schéma de circuit, cela fonctionne bien. Veuillez vous connecter comme schéma.

Les codes sont testés sur mon PC.

Tous ces codes sont extraits d'internet après une longue exploration.

Il est difficile de trouver un code correct pour votre module et bien sûr..

J'ai eu les mêmes problèmes pour me connecter et traverser.

Après 2 semaines de test de nombreux ensembles de programmes, j'ai trouvé que cet ensemble de codes est correct.

Module Arduino Nano 3.0 avec CH340G USB-Serial-TTL. & le pilote est (CH341SER.zip) attaché à ce projet.

Ce sont des ensembles parfaits de programmes pour mettre en œuvre ce projet.

"SPI.h" provient de la bibliothèque par défaut d'Arduino (logiciel).

La bibliothèque "MFRC" est fournie avec le codage Arduino Nano réel…

J'espère que vous apprécierez

Étape 4: Résultats et conclusions

Les résultats sont affichés dans le Serial-Monitor d'Arduino, qui est capable de lire et d'écrire des données série (vers le PC). Même vous pouvez utiliser Putty/Hyperterminal, etc. également en définissant des taux de bod, des bits de démarrage et d'arrêt.

Logiciel utilisé:

- Arduino 1.0.5-r2

- CH341SER.zip pour FTDI (puce CH340G)

- Putty/Hyperterminal peut également être utilisé pour la communication série via PC

Matériel utilisé

- Module MFRC522 + SmartTag + KeyChain - de "ebay.in"

- ARduino Nano 3.0 - de "ebay.in"

Conseillé:

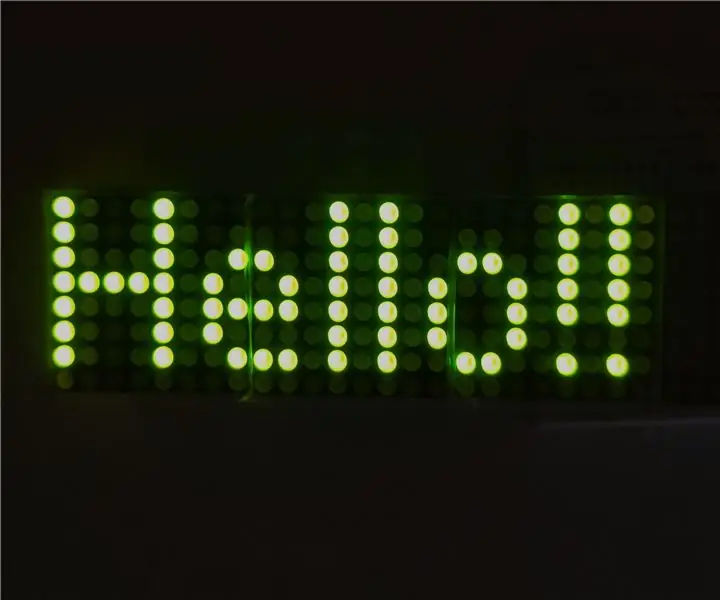

Dot Matrix 32x8 Max7219 Interfaçage avec Ardiuno : 5 étapes (avec photos)

Dot Matrix 32x8 Max7219 Interfaçage avec Ardiuno: Salut à tous, Dot Matrix basé sur Max7219 n'est pas nouveau en 2020, jusqu'à récemment, le processus d'installation était bien documenté, on téléchargeait la bibliothèque matérielle de MajicDesigns. et a changé quelques lignes dans les fichiers d'en-tête et FC16 a fonctionné comme un charme. C'était jusqu'à

Interfaçage du clavier avec Arduino. [Méthode unique] : 7 étapes (avec photos)

![Interfaçage du clavier avec Arduino. [Méthode unique] : 7 étapes (avec photos) Interfaçage du clavier avec Arduino. [Méthode unique] : 7 étapes (avec photos)](https://i.howwhatproduce.com/images/008/image-22226-j.webp)

Interfaçage du clavier avec Arduino. [Méthode unique] : Bonjour et bienvenue dans mon premier instructable ! :) Cette bibliothèque comprend les meilleures fonctionnalités que nous wi

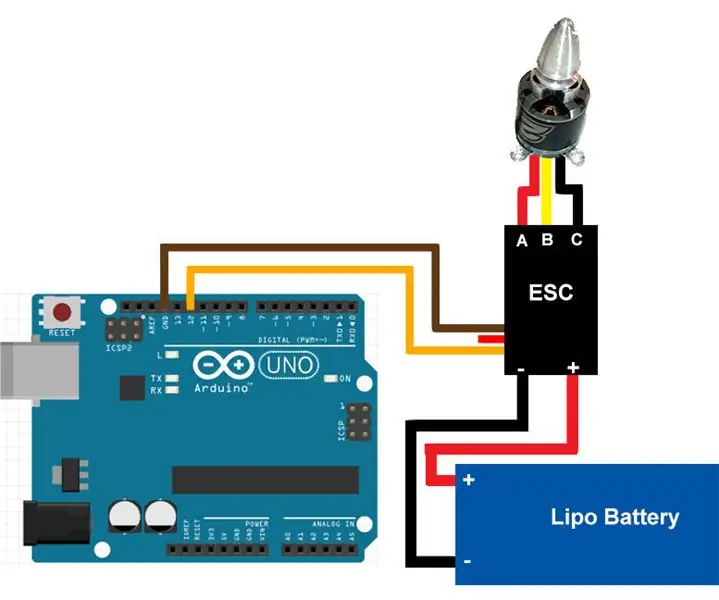

Interfaçage d'un moteur à courant continu sans balais (BLDC) avec Arduino : 4 étapes (avec photos)

Interfaçage d'un moteur à courant continu sans balais (BLDC) avec Arduino : il s'agit d'un didacticiel sur la façon d'interfacer et d'exécuter un moteur à courant continu sans balais à l'aide d'Arduino. Si vous avez des questions ou des commentaires, veuillez répondre dans les commentaires ou par courrier à rautmithil[at]gmail[dot]com. Vous pouvez également me contacter @mithilraut sur twitter.Pour

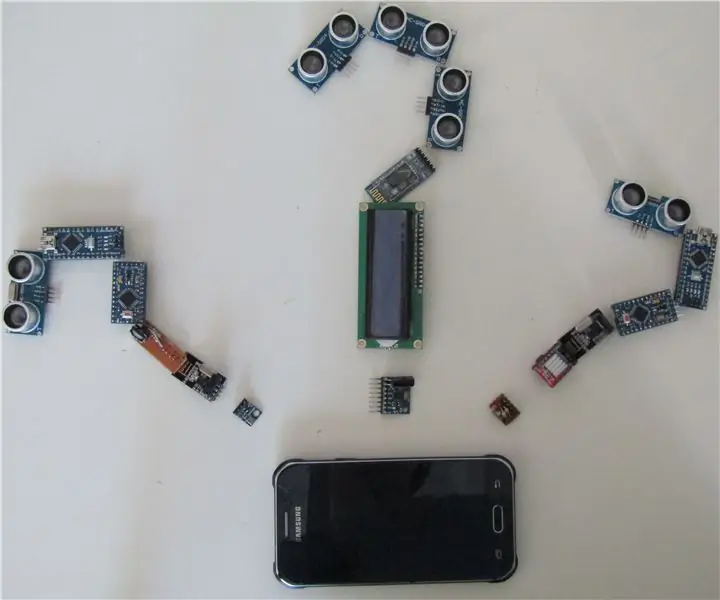

Interfaçage de n'importe quel Arduino avec un téléphone portable : 6 étapes (avec photos)

Interfaçage de n'importe quel Arduino avec un téléphone portable : Lorsque vous utilisez un Arduino, il peut être assez ennuyeux de ne pas pouvoir l'utiliser simplement parce que vous n'avez pas d'ordinateur disponible. Peut-être que Windows ou Mac OS n'est pas compatible, que vous n'avez pas d'ordinateur du tout ou que vous voulez simplement plus de liberté pour l'inter

DIY MusiLED, LED synchronisées avec la musique avec une application Windows et Linux en un clic (32 bits et 64 bits). Facile à recréer, facile à utiliser, facile à porter. : 3 étap

DIY MusiLED, LED synchronisées avec la musique avec une application Windows et Linux en un clic (32 bits et 64 bits). Facile à recréer, facile à utiliser, facile à porter. : Ce projet vous aidera à connecter 18 LED (6 rouges + 6 bleues + 6 jaunes) à votre carte Arduino et analyser les signaux en temps réel de la carte son de votre ordinateur et les relayer à les leds pour les éclairer selon les effets de beat (Snare, High Hat, Kick)