Table des matières:

- Auteur John Day day@howwhatproduce.com.

- Public 2024-01-30 09:10.

- Dernière modifié 2025-01-23 14:46.

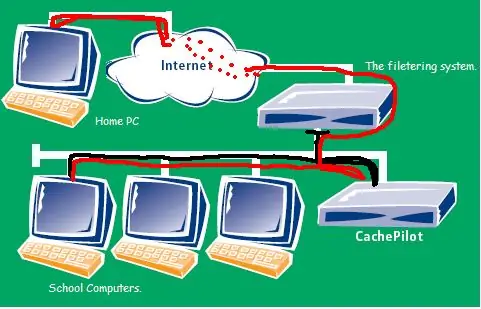

Après avoir lu un article sur le routeur oignon (tor) qui vous permet de contourner la censure sans être suivi, j'ai été étonné. Ensuite, j'ai lu que ce n'était pas très sécurisé car certains nœuds pouvaient saisir de fausses données et ramener les mauvaises pages. Je me suis dit qu'il devait y avoir un meilleur moyen que celui-ci, puis je me suis souvenu qu'il y en avait. Je sais que je l'utilise tous les jours à l'école pour naviguer et jusqu'à présent, je n'ai eu aucun problème et c'est 100% sécurisé. Lisez la suite pour en savoir plus !

Étape 1: ce dont vous aurez besoin

Ce dont vous aurez besoin pour rendre cela possible:

Un PC sous Linux (j'utilise le serveur Ubuntu 8.04) qui est en dehors de la censure, dans mon cas, à la maison, et qui est connecté à Internet. Un deuxième PC sur lequel vous travaillerez à l'école sous Linux ou Windows. Cela peut fonctionner avec mac os mais je ne l'ai pas utilisé donc je ne sais pas. Une connexion internet pour les deux la seconde étant celle filtrée. Certaines connaissances de base de votre système d'exploitation sont également utiles, mais toutes les commandes sont mal placées pour le rendre plus facile.

Étape 2: Configuration de la première machine,

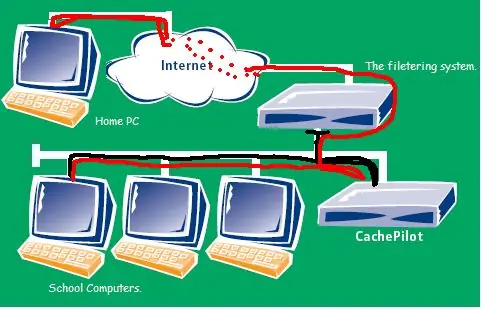

Ok, donc lorsque vous êtes assis sur le premier ordinateur, vous devez d'abord installer SSH. Pour ce faire, connectez-vous, puis dans la ligne de commande ou dans une fenêtre de console, tapez "sudo apt-get install openSSH-server" sans les guillemets.

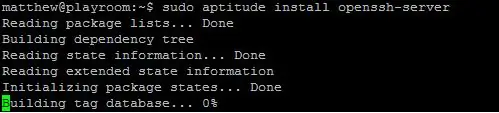

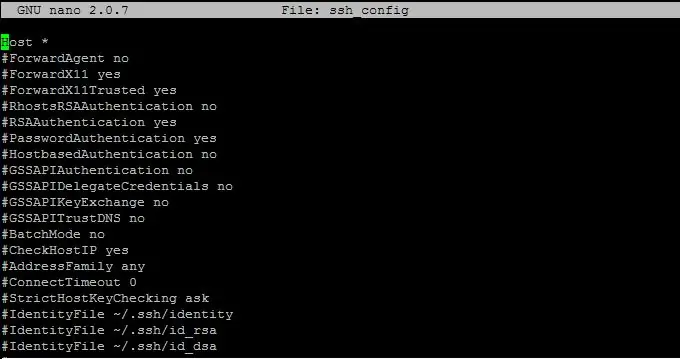

Il vous demandera alors de ressaisir votre mot de passe puis y (pour oui) pour installer. Une fois cela fait, le démon SSH démarrera automatiquement lorsque vous démarrerez la machine. Vous pouvez en rester là, mais je vous recommande de modifier certains des paramètres pour augmenter la sécurité et le rendre plus susceptible de fonctionner. Pour ce faire, vous devez à nouveau ouvrir une fenêtre de console ou à partir de la ligne de commande et taper " sudo nano /etc/ssh/ssh-config " Cela ouvrira un éditeur de texte de base pour le fichier de configuration. Faites défiler vers le bas jusqu'à ce que vous trouviez "hostbasedauthentication" et changez la valeur en no, puis faites défiler plus loin pour trouver "port" changez-le en un port aléatoire dont vous vous souviendrez et enfin "tunnel" et changez-le en yes. Puis quittez l'éditeur de texte (ctrl+x) puis y pour conserver les modifications puis entrez. Ensuite, redémarrez l'ordinateur et c'est le premier ordinateur fait. Vous pouvez apporter d'autres modifications au fichier de configuration, mais cela n'est pas nécessaire uniquement pour cela. Les 3 choses qui ont changé, si cela vous intéresse, sont d'empêcher la racine de se connecter via ssh, de changer le numéro de port sur lequel les connexions sont effectuées et de permettre à notre trafic Web d'être tunnelé à travers celui-ci. Il est préférable de choisir un numéro de port dont vous savez qu'il n'est pas bloqué comme 80 ou 443, etc.

Étape 3: Le deuxième ordinateur (celui affecté par le filtrage)

Sur mon ordinateur, j'utilise Windows et tous les ordinateurs de l'école sont également des fenêtres.

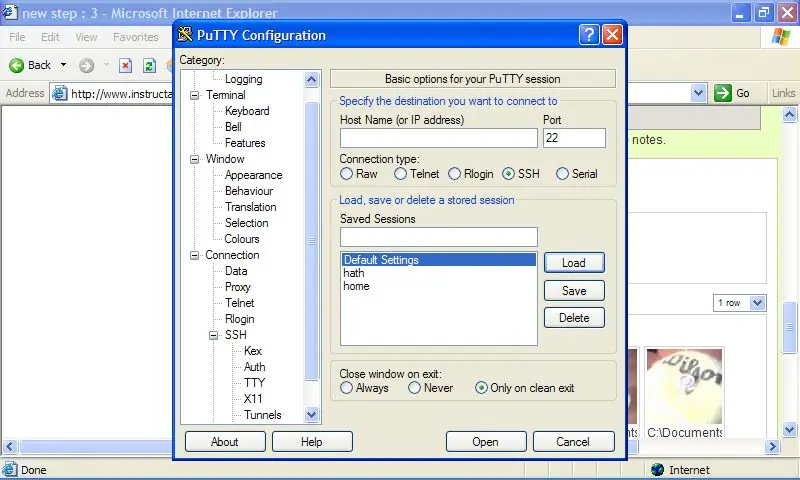

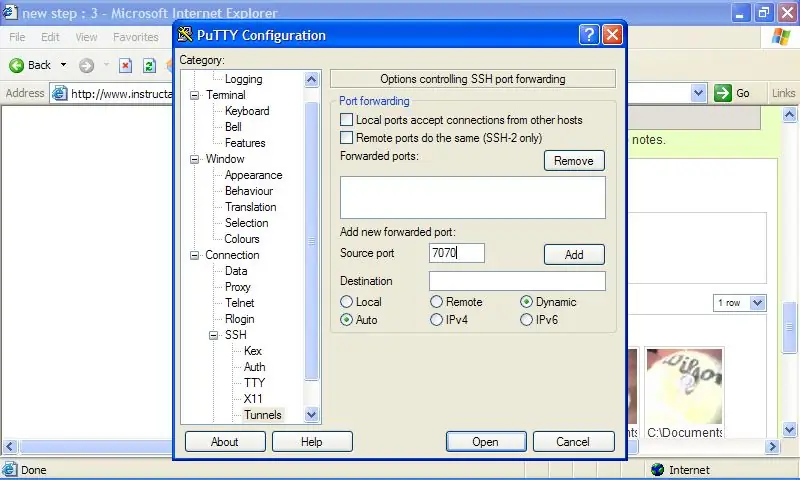

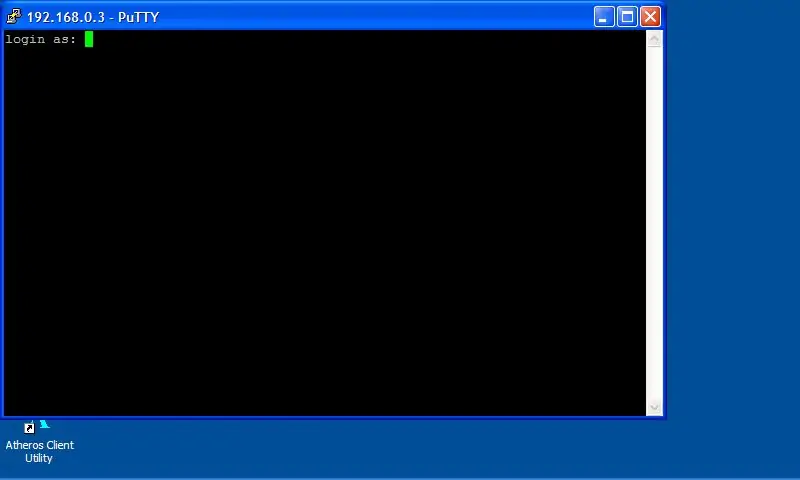

La première chose à faire est de télécharger firefox (s'il n'est pas déjà installé) et un programme appelé Putty. Ceux-ci peuvent également être installés sur le PC lui-même ou des éditions portables sont également disponibles pour exécuter des lecteurs USB, ce qui est probablement mieux pour ceux qui utilisent plus d'un PC. Ceux-ci peuvent être trouvés en entrant simplement leurs noms dans google. Installez Putty et Firefox, puis ouvrez Putty. Vous devriez obtenir une fenêtre comme indiqué dans la première image. Ensuite, vous devez le configurer pour vous connecter à votre premier ordinateur. Tapez l'adresse IP et le numéro de port dans les deux cases et sélectionnez le bouton SSH. Dans la barre de gauche vers le bas il y a un menu appelé ssh sous connexion. Il y a alors une option appelée tunnels, sélectionnez-la et une fenêtre comme celle-ci sera maintenant affichée. Tapez 7070 dans le port source et sélectionnez les boutons radio dynamique et automatique et cliquez sur Ajouter. Vous pouvez maintenant revenir à la session et enregistrer la configuration pour une utilisation future. Si vous cliquez maintenant sur Ouvrir, tout va bien, une fenêtre noire s'ouvrira et login comme: s'affichera. Connectez-vous maintenant comme vous le feriez normalement si vous étiez assis devant le premier ordinateur. Vous pouvez maintenant réduire cette fenêtre.

Étape 4: Configuration de Firefox pour se connecter via le tunnel Ssh que vous venez d'ouvrir

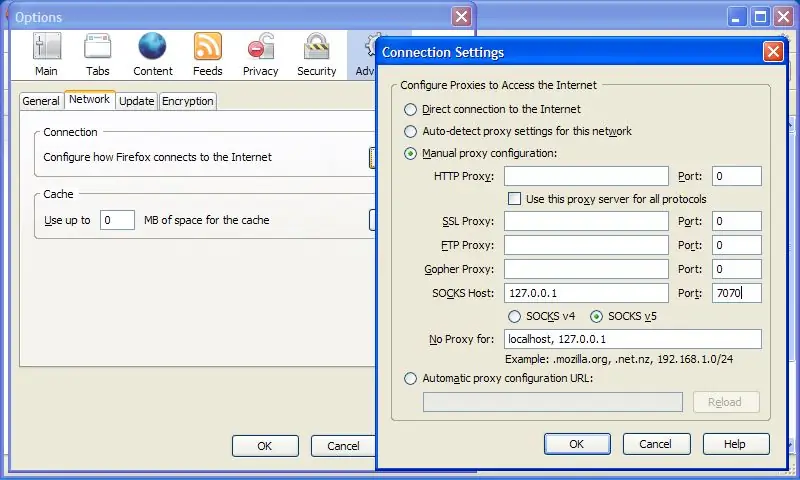

Ouvrez firefox puis allez dans Outils, options, avancé.

Sous l'onglet réseau, cliquez sur paramètres. Cliquez sur le bouton de configuration manuelle du proxy et configurez-le comme indiqué dans l'image (127.0.0.1 port 7070, chaussettes v5) Ok, puis ok à nouveau. Si tout a fonctionné, vous êtes maintenant libre d'utiliser le site de votre choix, qu'il soit filtré ou non sans aucun problème ! Le meilleur, c'est qu'il est 100% sécurisé et introuvable ! Oui, cela prend un peu plus de temps à configurer que TOR, mais il peut être facilement déplacé d'un PC filtré à un PC filtré si vous utilisez les éditions portables, et vous n'obtiendrez aucun résultat factice:) Amusez-vous !!

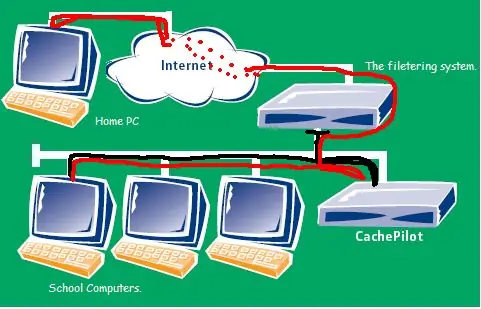

Étape 5: Comment ça marche

Fondamentalement, vous dites à firefox de se connecter à la machine locale que vous utilisez sur le port 7070 sous le protocole SOCKs v5.

Ensuite, Putty "voit" cette demande de connexion au port 7070, puis campe les données, les crypte et les envoie dans le tunnel, via Internet, vers votre PC domestique. Cet ordinateur décompresse ensuite les données, les décrypte et exécute la demande (c'est-à-dire qu'il récupère la page Web que vous avez demandée). L'ensemble du processus se déroule ensuite à l'envers pour vous renvoyer la page. (crypté, tunnelisé, décrypté et renvoyé dans firefox) Comme vous seul l'utiliserez, il est beaucoup plus rapide que TOR et plus sécurisé car il s'agit de votre propre ordinateur ! La meilleure partie est que s'ils trouvent d'une manière ou d'une autre un moyen de le bloquer, vous pouvez facilement changer le port sur lequel vous effectuez la connexion ssh et cela devrait le libérer. (pas le 7070 sur lequel se trouve le tunnel)

Conseillé:

Routeur WIFI sécurisé - Protection et confidentialité contre les virus, les logiciels malveillants et les ransomwares : 5 étapes

Routeur WIFI sécurisé - Protection et confidentialité contre les virus, les logiciels malveillants et les ransomwares : Protection des points de terminaison à faible coût à l'aide de RaspBerryPI 4 et de l'open source. Bloque les éléments suivants AVANT qu'ils n'atteignent votre ordinateur ou votre téléphone : via la publicité

Sécuriser SCADA pour les systèmes de contrôle basés sur Arduino : 5 étapes

Sécurisation du SCADA pour les systèmes de contrôle basés sur Arduino : le contrôle de supervision et l'acquisition de données (SCADA) est un cadre pour la surveillance et l'accès à distance aux systèmes de contrôle couramment utilisés dans une large gamme de systèmes industriels tels que les centrales électriques, les chemins de fer, les unités de fabrication, les aciéries, les avions , s

SCADA pour les systèmes de contrôle basés sur Arduino : 5 étapes

SCADA pour les systèmes de contrôle basés sur Arduino : le contrôle de supervision et l'acquisition de données (SCADA) est un cadre pour la surveillance et l'accès à distance aux systèmes de contrôle couramment utilisés dans un large éventail de systèmes industriels tels que les centrales électriques, les chemins de fer, les unités de fabrication, les aciéries, les avions et

Développement d'applications utilisant des broches GPIO sur la DragonBoard 410c avec les systèmes d'exploitation Android et Linux : 6 étapes

Développement d'applications à l'aide de broches GPIO sur la DragonBoard 410c avec les systèmes d'exploitation Android et Linux : le but de ce didacticiel est de montrer les informations nécessaires pour développer des applications à l'aide de la broche GPIO sur l'extension basse vitesse de la DragonBoard 410c. Ce tutoriel présente des informations pour développer des applications utilisant les broches GPIO avec SYS sur l'Andr

Allez en ligne sans vous faire espionner : Tor (The Onion Router) : 4 étapes (avec photos)

Allez en ligne sans vous faire espionner : Tor (The Onion Router) : lorsque vous vous connectez, vous laissez des traces partout. Vous pourriez passer du temps avec des amis sur la messagerie instantanée, consulter des sites Web ou télécharger de la musique. Si vous vivez dans un pays où les fouineurs scrutent ce que les citoyens ordinaires font en ligne (lke, euh, le U